Tấn Công DDoS Dựa Vào DNS: Hình Thức, Thách Thức và Giải Pháp

Mạng Internet đang phát triển vượt bậc, không chỉ tạo ra kết nối giữa con người mà còn là nền tảng cho các hệ sinh thái công nghệ số như IoT hay điện toán đám mây. Tuy nhiên, cùng với sự phát triển của công nghệ hiện đại là những thách thức ngày càng gia tăng về an toàn thông tin, khi giờ đây mọi dữ liệu, hoạt động và dịch vụ đều được luân chuyển trên không gian mạng. Trong số các nguy cơ phổ biến thì tấn công từ chối dịch vụ phân tán (DDoS) nổi lên như một mối đe dọa lớn.

Số lượng các cuộc tấn công DDoS trong 6 tháng đầu năm nay đã có xu hướng tăng mạnh so với cùng kỳ năm 2023. Riêng hệ thống Viettel Anti-DDoS đã ghi nhận hơn 495,000 cuộc tấn công chỉ trong nửa đầu năm 2024, tăng 16% so với cùng kỳ năm trước.

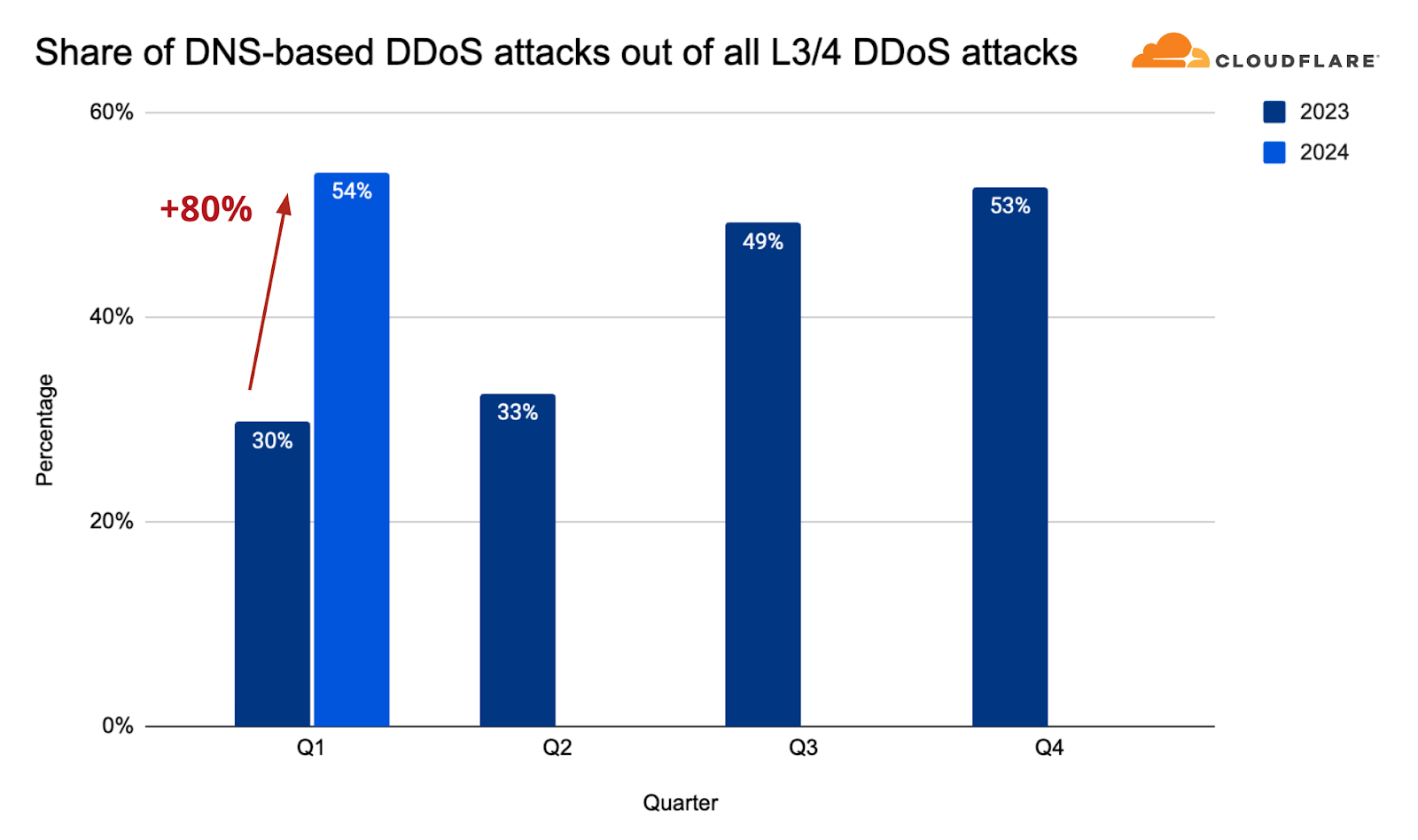

Trong 2 quý đầu năm 2024, số lượng cuộc tấn công DDoS toàn cầu đã lên đến hơn 8.5 triệu, tăng 20% so với cùng kỳ năm 2023 (theo báo cáo từ Cloudflare). Đặc biệt, các cuộc tấn công khai thác giao thức DNS ngày càng trở nên phổ biến, với số liệu cho thấy tấn công DNS-based trong quý 1 năm 2024 đã tăng 80% so với năm ngoái. Radware cũng ghi nhận rằng các cuộc tấn công DDoS sử dụng giao thức DNS trong nửa đầu năm 2024 đã tăng gấp 4 lần so với những năm trước.

Nghiên cứu chuyên sâu này sẽ phân tích các hình thức tấn công DDoS dựa trên DNS và đề xuất các biện pháp giúp cá nhân và tổ chức hiểu rõ cách thức và mức độ thiệt hại của các cuộc tấn công DDoS vào hệ thống DNS. Điều này giúp doanh nghiệp chuẩn bị các kế hoạch ứng phó kịp thời, bảo vệ cơ sở hạ tầng mạng của mình.

Trong tài liệu, chúng tôi cung cấp các nội dung sau:

- Tổng quan tình hình tấn công DDoS vào hạ tầng DNS tại Việt Nam và thế giới

- Các hình thức tấn công DDoS thường xuyên nhắm vào hạ tầng DNS của doanh nghiệp

- Thách thức mà doanh nghiệp gặp phải trong việc bảo vệ hệ thống DNS

- Đề xuất giải pháp phòng chống tấn công DDoS DNS-based.

Báo cáo nhằm chia sẻ kiến thức, giúp tổ chức và doanh nghiệp hiểu rõ cách thức phát hiện và giảm thiểu thiệt hại do các cuộc tấn công DDoS lợi dụng DNS gây ra. Hy vọng rằng tài liệu này sẽ giúp các đơn vị đánh giá, nhận diện được nguy cơ và thiệt hại tiềm ẩn mà hạ tầng DNS của mình sẽ có thể bị ảnh hưởng, từ đó xây dựng kịch bản ứng cứu phù hợp, tăng cường khả năng phát hiện và phản ứng nhanh trước các mối đe dọa.

Tuyên bố miễn trừ trách nhiệm: Báo cáo này hoàn toàn phục vụ mục đích duy nhất là chia sẻ thông tin kỹ thuật cho cộng đồng an toàn thông tin và các tổ chức doanh nghiệp nhằm nâng cao nhận thức về An toàn thông tin cũng như có các phương án đảm bảo đề phòng cho các vấn đề về rủi ro an toàn thông tin mạng. Mọi cáo buộc khác nội dung của báo cáo này đều không đúng với mục đích xuất bản của chúng tôi.

1. Tình hình chung – Sự gia tăng của tấn công DNS based DDoS

Tấn công từ chối dịch vụ, hay DDoS, vẫn luôn là một trong những hình thức tấn công mạng phổ biến, đặc biệt trong thời đại số khi hầu hết dịch vụ đều được cung cấp trên nền tảng mạng công khai. Mục tiêu của tấn công DDoS là làm gián đoạn dịch vụ của cá nhân và doanh nghiệp, tạo ra thời gian ngừng hoạt động kéo dài bằng cách làm quá tải băng thông hoặc gây áp lực lên các thiết bị mạng như tường lửa, thiết bị cân bằng tải, v.v. Hệ quả của các cuộc tấn công này không chỉ ảnh hưởng nghiêm trọng đến trải nghiệm người dùng mà còn gây thiệt hại lớn về tài chính và danh tiếng.

Trong số các dịch vụ công nghệ, DNS là thành phần cơ bản và không thể thiếu của mọi doanh nghiệp, hỗ trợ các dịch vụ CNTT được công khai trên Internet. Do đó, các cuộc tấn công nhắm vào hạ tầng DNS có thể gây ảnh hưởng sâu rộng đến nhiều dịch vụ khác. Từ cuối năm 2023 đến giữa năm 2024, số lượng các cuộc tấn công DDoS dựa trên DNS đã tăng mạnh.

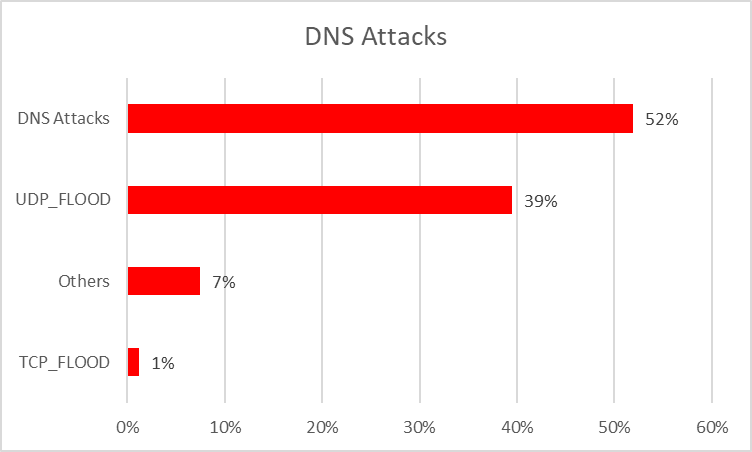

Riêng trong quý đầu năm 2024, hệ thống Viettel Anti-DDoS ghi nhận hơn 300,000 cuộc tấn công nhắm vào các khách hàng cá nhân và doanh nghiệp trong nước, trong đó hơn 50% là các cuộc tấn công lợi dụng giao thức DNS. Đặc biệt, vào tháng 1 năm 2024, một số khách hàng thuộc khối tài chính đã trở thành mục tiêu của các cuộc tấn công DNS Flood, làm gia tăng đáng kể nguy cơ đối với ngành này.

Hình 1: Tình hình các cuộc tấn công DDoS tại Việt Nam, Quý 1/2024

(Nguồn: Viettel Anti-DDoS)

Các tổ chức cung cấp dịch vụ chống DDoS tiếp tục ghi nhận sự gia tăng các cuộc tấn công DDoS khai thác giao thức DNS. Trong tổng số 2.8 triệu cuộc tấn công DDoS ở lớp mạng trên toàn cầu, các dạng tấn công DNS như DNS Flood và DNS Amplification đã chiếm tới 54%, tương đương hơn 1.5 triệu cuộc – một con số cao hơn rất nhiều so với cùng kỳ năm 2023 (theo báo cáo quý 1 từ Cloudflare). Đến quý 2, dù số lượng các cuộc tấn công DDoS dựa trên DNS có dấu hiệu giảm nhẹ, chúng vẫn là hình thức tấn công phổ biến, chiếm 37% tổng số cuộc tấn công ở lớp mạng.

Hình 2: Sự gia tăng các cuộc tấn công DDoS DNS-based trong tổng số các cuộc tấn công DDoS L3/4, Quý 1/2024

(Nguồn: Cloudflare)

Sự gia tăng các cuộc tấn công DDoS lợi dụng giao thức DNS đã được ghi nhận không chỉ bởi Viettel Cyber Security mà còn bởi các tổ chức như Cloudflare và Radware, theo các báo cáo thống kê tấn công trong 6 tháng đầu năm 2024.

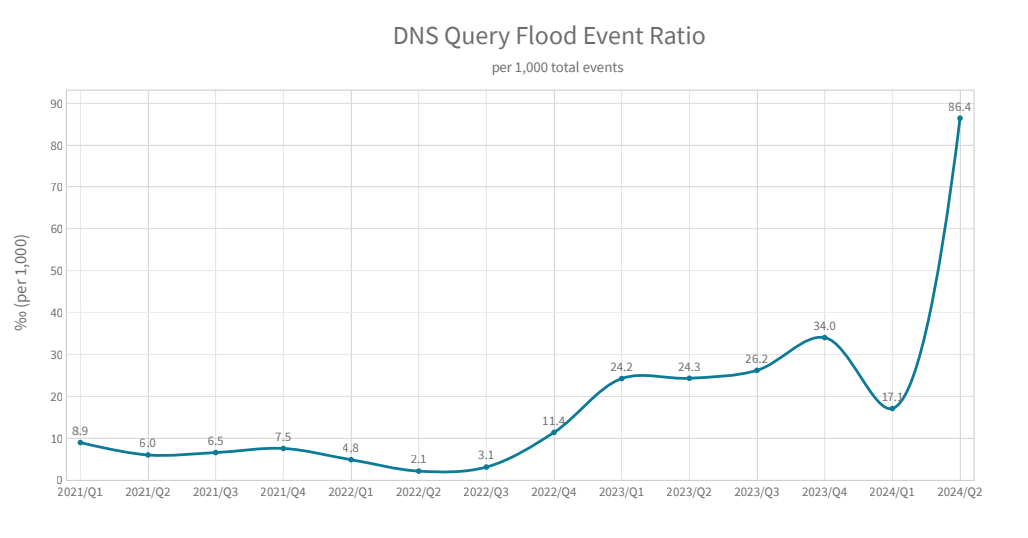

Hình 4: Sự gia tăng của tấn công DNS Flood, từ 2021 tới Quý 2/2024

(Nguồn: Radware)

Giao thức DNS vẫn luôn là một trong những giao thức được sử dụng phổ biến nhất trên toàn cầu, với nhiều DNS resolver công khai liên tục xuất hiện nhằm nâng cao trải nghiệm người dùng toàn cầu. Tuy nhiên, không phải thiết bị nào cũng đáp ứng đầy đủ yêu cầu an toàn thông tin, khiến nhiều DNS resolver công khai dễ dàng bị lợi dụng làm bàn đạp cho các cuộc tấn công DDoS quy mô lớn dựa trên DNS.

Các kiểu tấn công DDoS DNS-based đang ngày càng trở nên phổ biến, từ tấn công DNS Amplification, có thể tạo ra băng thông hàng trăm Gbps, đến tấn công DNS Flood ở lớp ứng dụng, gây quá tải cho máy chủ DNS bằng lượng lớn truy vấn tên miền. Đặc biệt, kẻ tấn công thường khai thác các server DNS công khai, dẫn đến việc sử dụng cả địa chỉ IP thật, gây nhiều thách thức cho việc phát hiện và ngăn chặn các cuộc tấn công này.

2. Tổng quan về hệ thống phân giải tên miền (DNS)

Hệ thống phân giải tên miền (DNS – Domain Name System) là thành phần không thể thiếu trong thời đại số hiện nay và được sử dụng rộng rãi trên toàn cầu. DNS giúp ánh xạ giữa địa chỉ IP và tên miền trên Internet, cho phép người dùng truy cập trang web chỉ bằng cách nhập tên miền dễ nhớ (ví dụ: google.com) thay vì phải nhớ một địa chỉ IP phức tạp. Khi người dùng nhập tên miền vào trình duyệt, DNS sẽ phân giải tên miền đó thành địa chỉ IP và kết nối thiết bị của người dùng với địa chỉ IP tương ứng, giúp việc truy cập Internet trở nên thuận tiện và nhanh chóng.

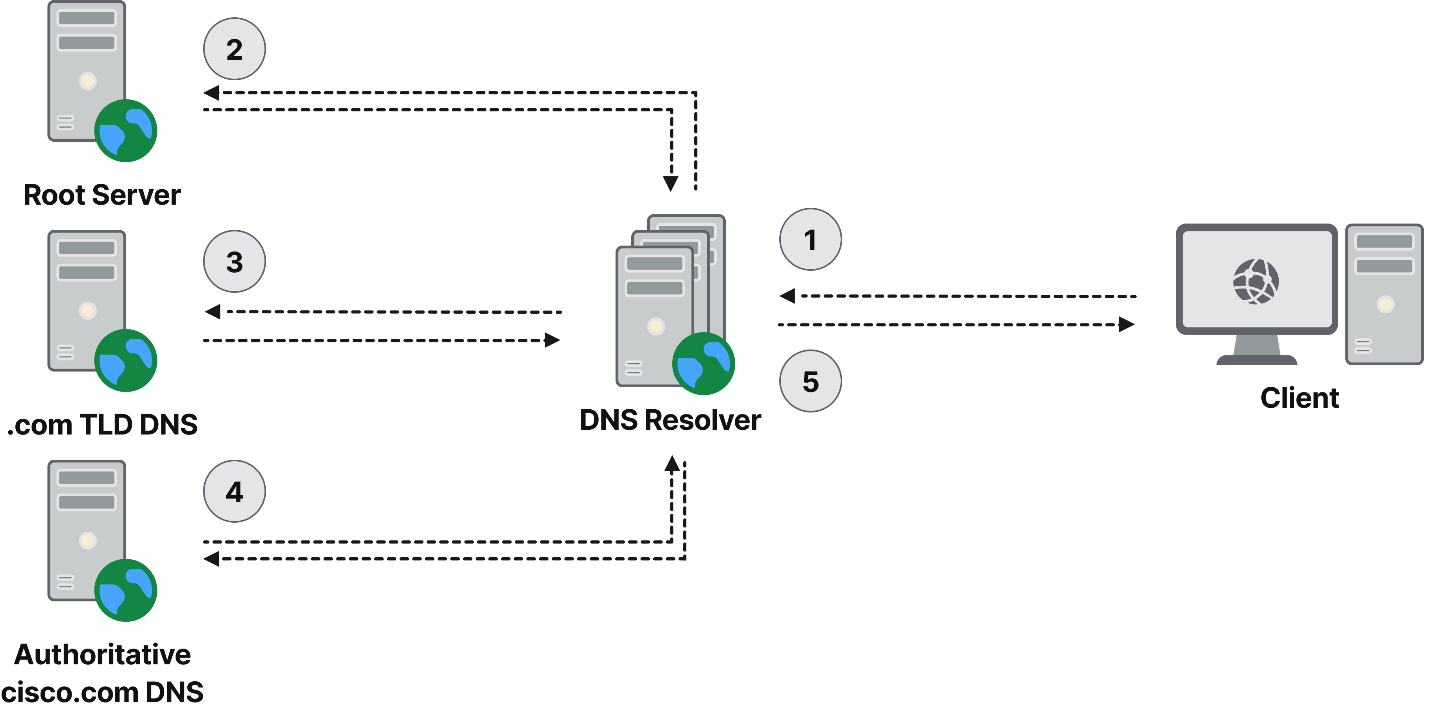

Hình 5: Nguyên lý hệ thống DNS

(Nguồn: Viettel Anti-DDoS)

Quy trình hoạt động của DNS diễn ra như sau:

- Người dùng nhập tên miền (ví dụ: google.com) vào trình duyệt. Thiết bị của người dùng lúc này sẽ cần phân giải tên miền google.com bằng cách kết nối tới một máy chủ DNS mà nó biết.

- DNS Resolver là máy chủ tiếp nhận truy vấn từ thiết bị người dùng. Nếu máy chủ này đã lưu bản ghi DNS của google.com trong bộ nhớ đệm (cache), nó sẽ trả lại địa chỉ IP tương ứng ngay lập tức.

- Nếu không có bản ghi DNS trong bộ nhớ đệm (cache), DNS Resolver sẽ gửi truy vấn lên máy chủ Root DNS, nơi sẽ phản hồi lại địa chỉ IP của máy chủ DNS TLD (Top Level Domain) chịu trách nhiệm quản lý tên miền .com.

- DNS Resolver tiếp tục truy vấn đến máy chủ DNS TLD. Máy chủ này phản hồi bằng địa chỉ IP của máy chủ DNS Authoritative, nơi lưu trữ bản ghi DNS và địa chỉ IP của google.com.

- Khi truy vấn tới máy chủ DNS Authoritative, DNS Resolver sẽ nhận được kết quả cuối cùng là địa chỉ IP của google.com.

- DNS Resolver sau đó phản hồi thiết bị người dùng với địa chỉ IP đã phân giải, cho phép thiết bị kết nối tới IP đó để tải nội dung từ trang web mong muốn

Với sự phát triển của công nghệ thông tin, các dịch vụ từ nhiều lĩnh vực như kinh tế, tài chính và hành chính công đã được chuyển lên môi trường số, trở nên dễ dàng truy cập cho người dùng toàn cầu. Chỉ cần nhớ tên miền, người dùng có thể truy cập vào vô số dịch vụ khác nhau qua trình duyệt. Nếu không có giao thức DNS, việc truy cập này sẽ trở nên phức tạp khi người dùng phải ghi nhớ hàng chục, thậm chí hàng trăm địa chỉ IP dài và khó nhớ.

DNS đã trở thành một giao thức thiết yếu trong mạng lưới hiện đại, đóng vai trò quan trọng cho mọi luồng dịch vụ và giúp trải nghiệm người dùng trở nên thân thiện hơn. Tuy nhiên, chính sự phổ biến này đã khiến DNS trở thành mục tiêu của nhiều cuộc tấn công DDoS, nhằm gây gián đoạn dịch vụ và làm suy giảm chất lượng trải nghiệm người dùng.

3. Một số dạng tấn công DDoS lợi dụng DNS tiêu biểu

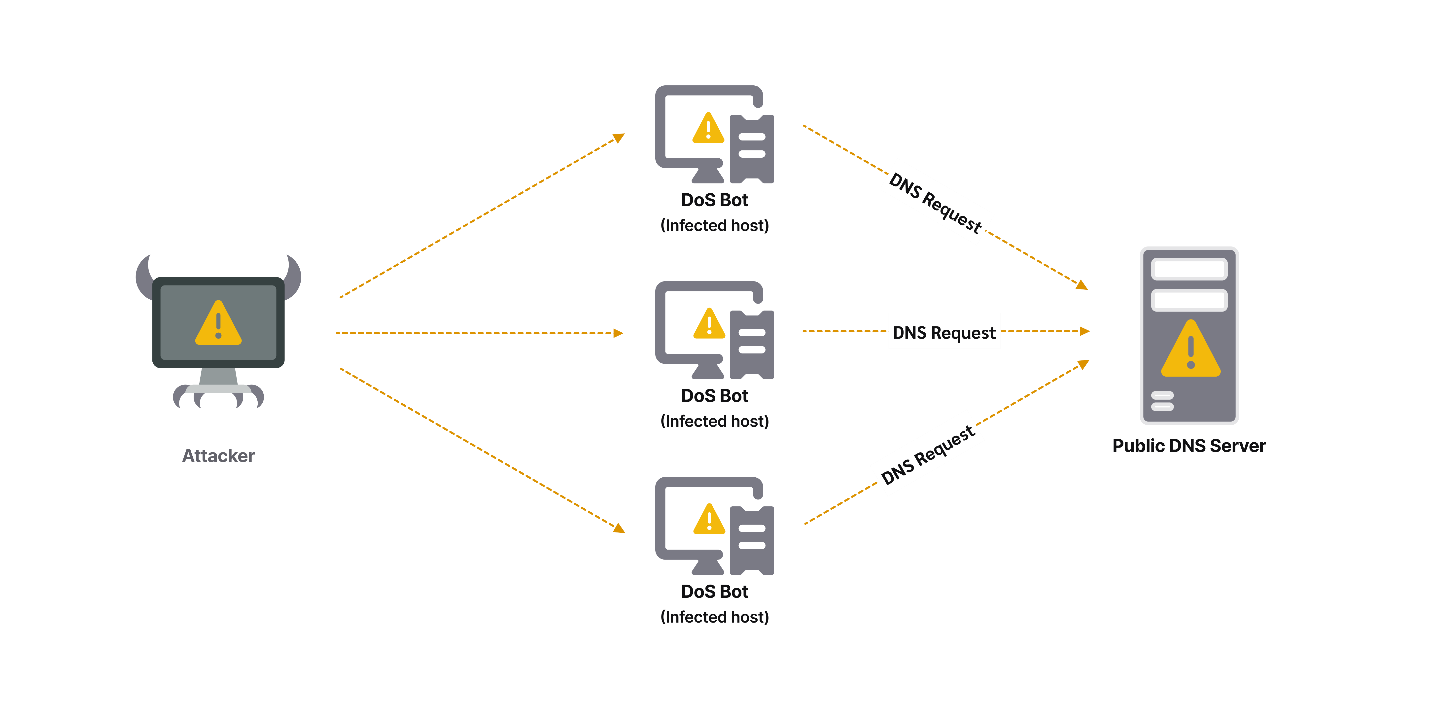

Đây là một loại tấn công ở lớp ứng dụng. Kẻ tấn công, thông qua việc sử dụng các công cụ trên các máy chủ hiệu năng cao hoặc điều khiển một hệ thống botnet, có khả năng tạo ra một lượng lớn lưu lượng mạng bằng cách gửi các gói tin UDP DNS query nhằm phân giải các tên miền khác nhau tới máy chủ DNS công khai mục tiêu.

Hình 6: Tấn công DNS Flood

(Nguồn: Viettel Anti-DDoS)

Việc liên tục xử lý một lượng lớn truy vấn sẽ làm cạn kiệt tài nguyên của máy chủ DNS, khiến nó không thể cung cấp dịch vụ. Điều này cũng dẫn đến tình trạng quá tải cho các thiết bị trung gian như tường lửa.

Bởi vì giao thức được sử dụng để thực hiện các truy vấn DNS là UDP, nên các địa chỉ IP nguồn trong lưu lượng tấn công có thể hoàn toàn bị giả mạo và được tạo ra ngẫu nhiên, điều này giúp tăng cường tính ẩn danh cho cuộc tấn công.

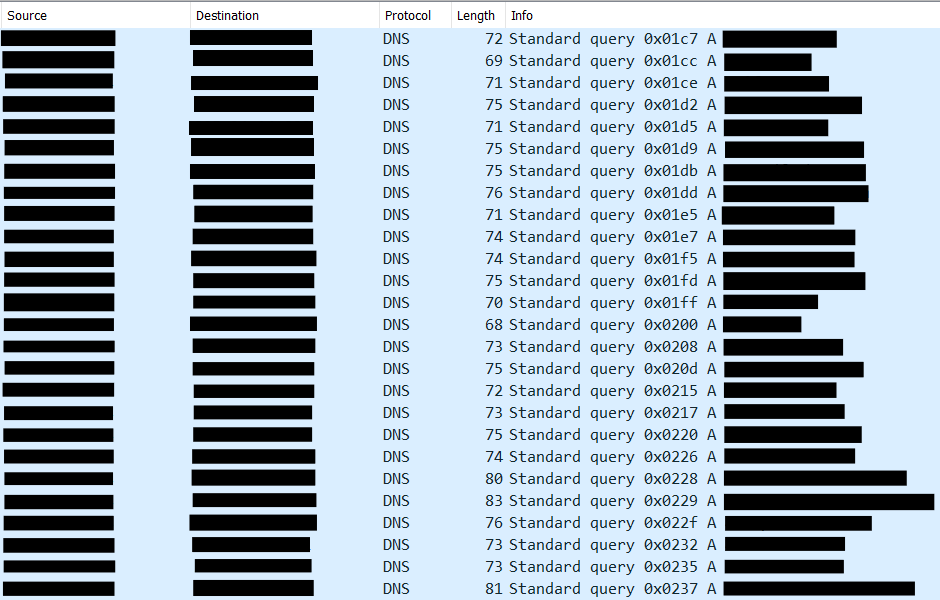

Dưới đây là một mẫu pcap của loại tấn công này, cho thấy máy chủ DNS đang phải đối mặt với rất nhiều truy vấn đến một tên miền cụ thể. Các bản ghi truy vấn trong mẫu này chủ yếu là bản ghi A, và tất cả các địa chỉ nguồn đều là các địa chỉ IP giả mạo được tạo ra ngẫu nhiên.

Hình 7: Mẫu tấn công DNS Flood

(Nguồn: Viettel Anti-DDoS)

3.2 DNS Recursive Attack (Random Subdomains Attack)

Đây là một hình thức tấn công khác ở lớp ứng dụng, lợi dụng giao thức DNS. Tuy nhiên, trong trường hợp này, kẻ tấn công không tấn công trực tiếp vào máy chủ DNS mục tiêu, mà thông qua các máy chủ DNS công khai khác trên Internet. Radware gọi hình thức tấn công này là Pseudo Random Subdomain Attack (PRSD).

Với loại tấn công này, các doanh nghiệp không chỉ chịu ảnh hưởng về dịch vụ DNS mà còn làm tăng tải cho các thiết bị mạng như tường lửa và router.

- Đây là hình thức tấn công gián tiếp vào máy chủ DNS mục tiêu. Kẻ tấn công tạo ra lưu lượng lớn truy vấn đến các tên miền của mục tiêu, nhưng đã gán thêm các subdomain giả mạo hoặc ngẫu nhiên. Các truy vấn này sẽ được gửi đến nhiều máy chủ DNS recursive trên Internet.

- Vì các subdomain này là giả mạo và ngẫu nhiên, chúng sẽ không có trong cache của các máy chủ DNS công khai. Do đó, hàng loạt máy chủ DNS công khai này sẽ thực hiện truy vấn recursive đến máy chủ DNS authoritative, tức là máy chủ DNS mục tiêu.

- Máy chủ DNS mục tiêu liên tục nhận một lượng lớn truy vấn yêu cầu phân giải các tên miền giả mạo, dẫn đến việc tiêu tốn tài nguyên và gây ra tình trạng quá tải, không thể tiếp tục cung cấp dịch vụ.

- Do việc sử dụng các máy chủ DNS công khai làm trung gian, các địa chỉ IP nguồn trong cuộc tấn công hoàn toàn là IP thật, điều này tạo ra thách thức lớn trong việc phát hiện và ngăn chặn các cuộc tấn công này.

Hình 8: Tấn công DNS Recursive Attack

(Nguồn: Viettel Anti-DDoS)

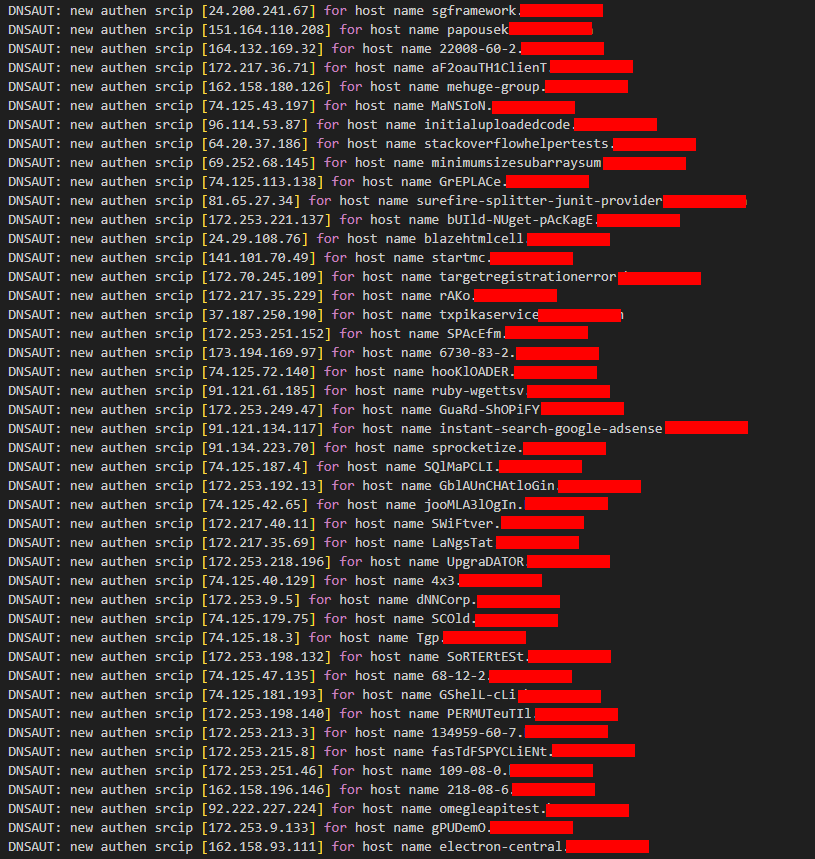

Dưới đây là log mà hệ thống Viettel Anti-DDoS đã thu thập được thực tế về dạng tấn công này.

Hình 9: Mẫu tấn công DNS Recursive Attack

(Nguồn: Viettel Anti-DDoS)

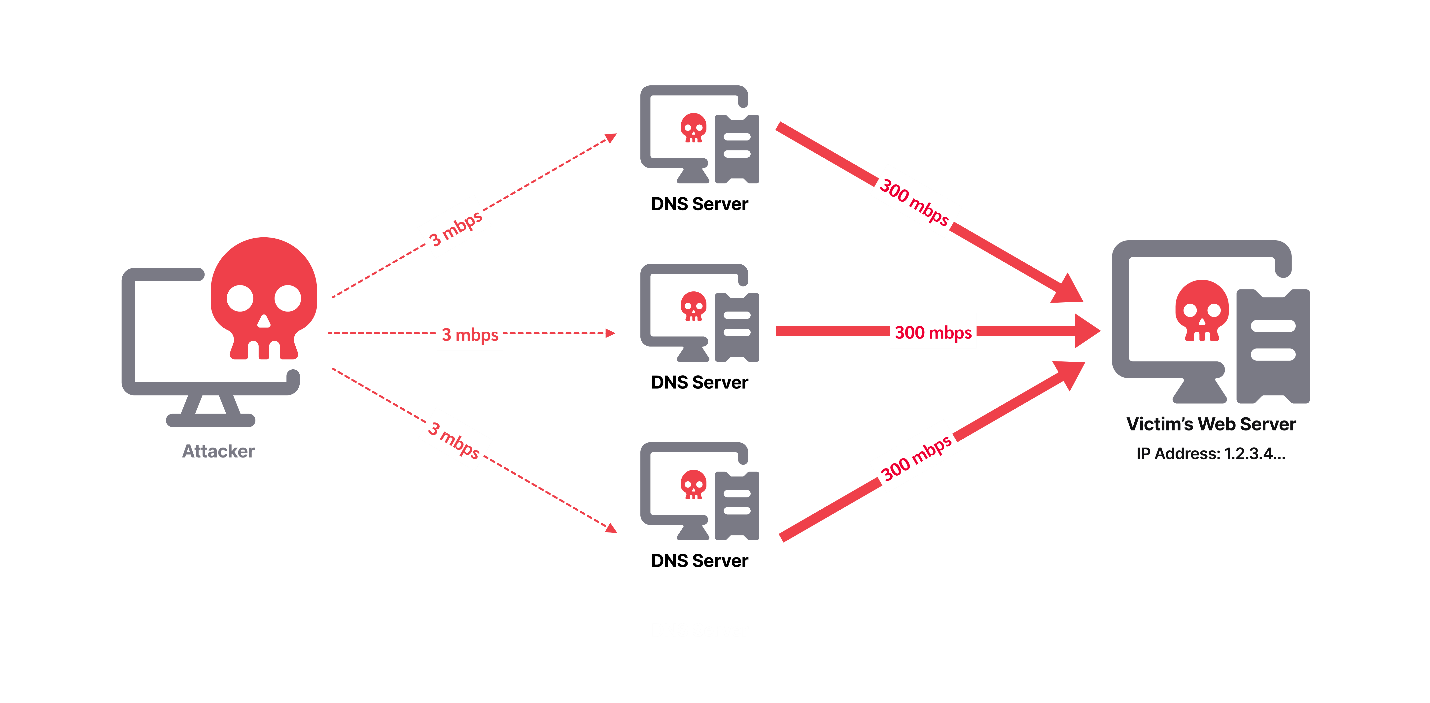

Nếu hai kiểu tấn công trước đó được phân loại ở lớp ứng dụng, thì tấn công DNS Amplification thuộc về lớp mạng, với mục tiêu tạo ra lưu lượng băng thông UDP lên tới hàng chục, thậm chí hàng trăm Gbps. Hậu quả là nó gây nghẽn băng thông ở phía khách hàng, làm gián đoạn luồng truy cập thông thường của người dùng.

Hình 10: Tấn công DNS Amplification

(Nguồn: Viettel Anti-DDoS)

Yếu tố quan trọng đầu tiên trong tấn công này là địa chỉ IP nguồn của các gói tin truy vấn sẽ bị kẻ tấn công giả mạo, thay đổi thành địa chỉ IP của mục tiêu. Mục đích là để luồng lưu lượng lớn từ tất cả các máy chủ DNS sẽ bị chuyển hướng về phía mục tiêu, dẫn đến tình trạng nghẽn băng thông.

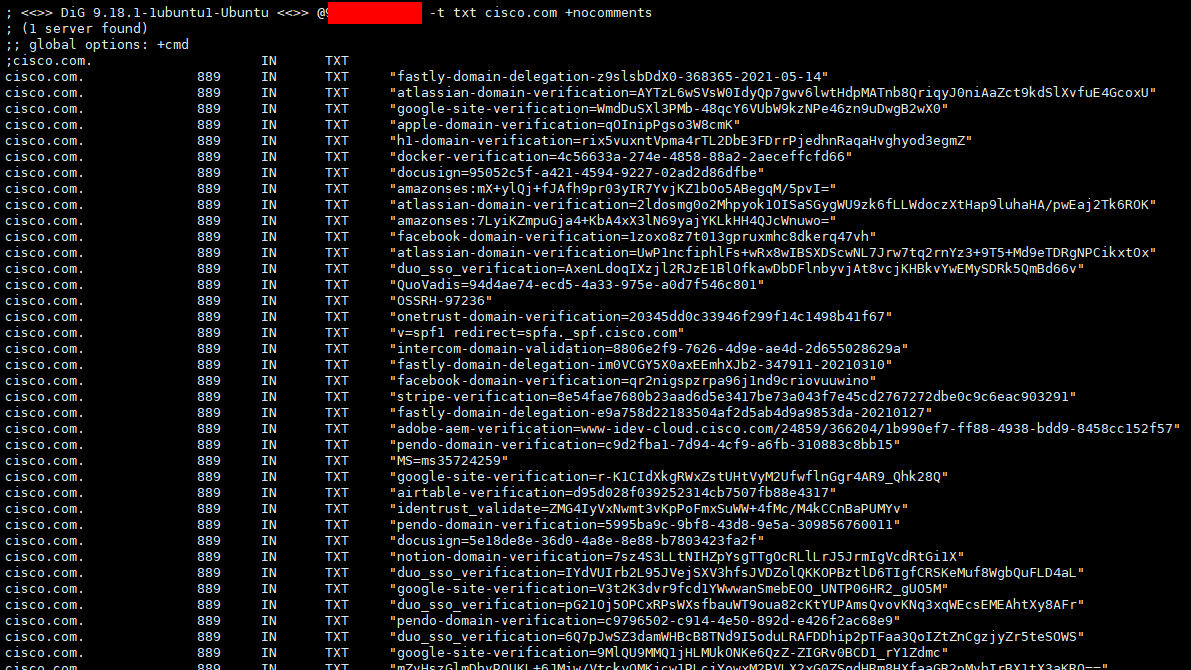

Yếu tố quan trọng tiếp theo, quyết định hiệu quả của một cuộc tấn công DDoS DNS Amplification, là hệ số khuếch đại. Hệ số này được định nghĩa là tỷ lệ giữa kích thước gói tin phản hồi từ máy chủ DNS và kích thước gói tin truy vấn được gửi đến máy chủ DNS đó. Điều này có thể đạt được bằng cách truy vấn các bản ghi TXT của một tên miền nổi tiếng hoặc bản ghi ANY để lấy toàn bộ thông tin của một tên miền được lưu trữ trong máy chủ DNS.

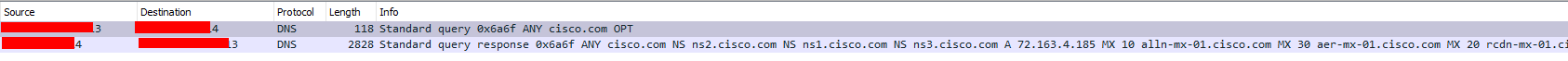

- Với bản ghi TXT, gói tin trả về sẽ chứa toàn bộ thông tin của một tên miền được lưu ở trong máy chủ DNS, vậy nên các tên miền được truy vấn sẽ là các tên miền nổi tiếng như cloudflare.com hay cisco.com.

Hình 11: Các bản TXT của một domain

(Nguồn: Viettel Anti-DDoS)

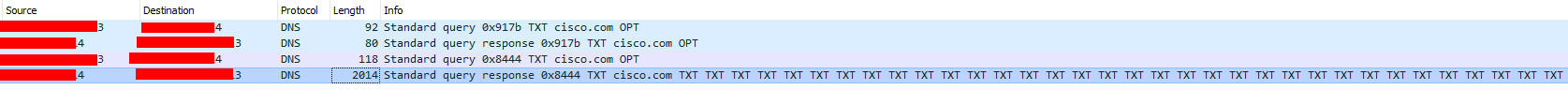

- Ví dụ một request truy vấn bản ghi TXT của tên miền cisco.com tới một máy chủ DNS công khai trên mạng. Với kích cỡ gói tin truy vấn chỉ 80bytes, máy chủ DNS trên đã trả về gói tin phản hồi với kích cỡ là 2014 bytes, gấp 25 lần.

Hình 12: Mẫu gói tin tấn công DNS Amplification, sử dụng type TXT

(Nguồn: Viettel Anti-DDoS)

- Nếu một chuỗi các máy chủ DNS có thể duy trì được hệ số khuếch đại lớn như trên (khoảng 25x), luồng băng thông tạo ra có thể lên tới hàng trăm Gbps, vượt qua mọi sức chịu đựng của phần lớn các doanh nghiệp ở Việt Nam.

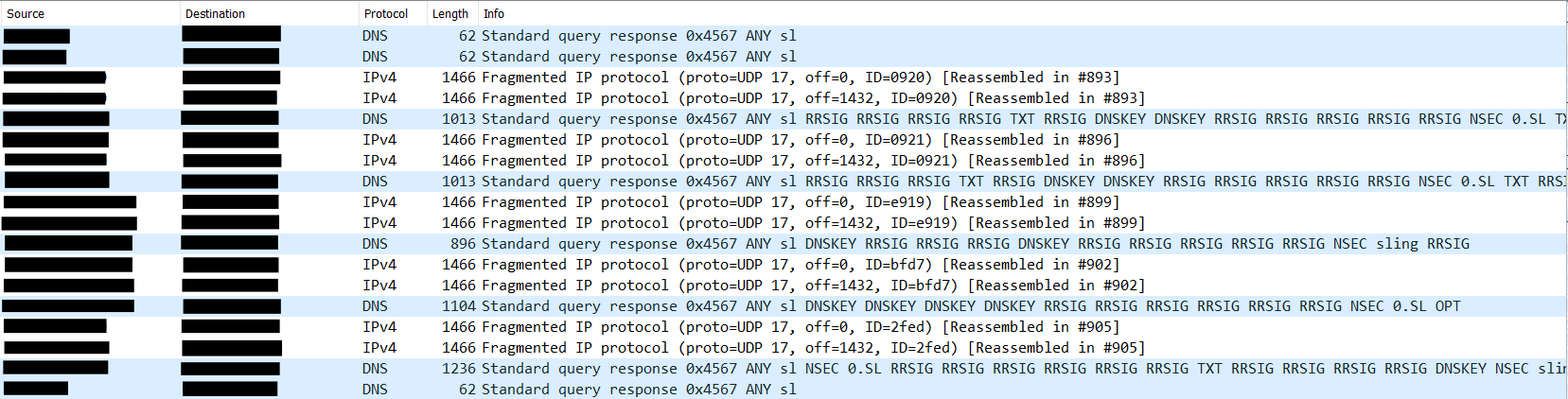

- Tương tự như TXT, bản ghi ANY cũng được sử dụng nhiều để thực hiện tạo ra luồng lưu lượng lớn, phần lớn các máy chủ DNS ngày nay đều đã được cấu hình disable tính năng này. Tuy nhiên vẫn sẽ tồn tại các server DNS chưa được hardening, có thể làm bàn đạp cho các cuộc tấn công quy mô băng thông lớn.

- Hệ số khuếch đại ghi nhận được lên tới 20x khi thực hiện truy vấn tên miền cisco.com với bản ghi ANY.

Hình 13: Mẫu gói tin tấn công DNS Amplification, sử dụng type ANY

(Nguồn: Viettel Anti-DDoS)

Để đạt được cuộc tấn công hiệu quả, kẻ tấn công sẽ thực hiện thăm dò một chuỗi các máy chủ DNS công khai trên mạng, nhằm xác định được IP các máy chủ DNS vẫn còn active và có hệ số khuếch đại lớn (khoảng hơn 10.x).

Hàng loạt query truy vấn các tên miền nổi tiếng (cloudflare.com, …) sẽ được gửi tới các server DNS thu thập được, bản ghi được thiết lập sẽ thông thường là bản ghi TXT hoặc ANY, do lượng dữ liệu trả về trong gói tin response sẽ lớn hơn rất nhiều so với kích thước gói tin query. Địa chỉ IP nguồn của các gói tin truy vấn này sẽ bị attacker đổi thành IP của mục tiêu.

Toàn bộ lưu lượng trả về từ các server DNS sẽ có băng thông lên tới hàng chục, hàng trăm Gbps, đều dồn về phía mục tiêu. Từ đó gây nghẽn hạ tầng, ảnh hưởng tới lưu lượng của người dùng bình thường.

Ở dưới là mô phỏng một cuộc tấn công DNS Amplification, kẻ tấn công đã thực hiện tạo ra luồng lưu lượng query truy vấn bản ghi dạng ANY lên server DNS. Lúc này mục tiêu bị nhận về luồng lưu lượng cực lớn chứa các gói tin response từ phía máy chủ DNS.

Hình 14: Mẫu gói tin respone DNS khi bị tấn công

(Nguồn: Viettel Anti-DDoS)

4. Những vấn đề các doanh nghiệp thường gặp phải khi bảo vệ hạ tầng DNS trước các cuộc tấn công DDoS

Với sự gia tăng cả về số lượng và độ phức tạp của các cuộc tấn công DNS, các doanh nghiệp thường gặp phải một số khó khăn trong việc phát hiện, phòng ngừa và xử lý các tấn công này:

- Nhiều doanh nghiệp chưa hiểu rõ về giao thức DNS, khiến họ khó phân tích chi tiết các cuộc tấn công để đưa ra cấu hình cũng như biện pháp ứng phó thích hợp.

- Nhiều tổ chức chưa trang bị đủ hạ tầng để có thể chống chọi hiệu quả trước các cuộc tấn công DDoS dựa trên DNS.

- Thiếu các giải pháp chuyên dụng hoặc đội ngũ ứng cứu có chuyên môn để phản ứng kịp thời trước những cuộc tấn công bất ngờ.

- Phần lớn các tổ chức vẫn chưa thực sự quan tâm và đầu tư đủ nguồn lực, nhân lực, cũng như hạ tầng kỹ thuật cho hệ thống DNS của mình.

Trước hết, có thể nhận thấy rằng các kẻ tấn công thường có kiến thức sâu rộng về giao thức DNS và lợi dụng các đặc điểm của nó để tạo ra lưu lượng lớn nhằm làm tê liệt dịch vụ DNS. Do đó, để phát hiện và ngăn chặn hiệu quả các cuộc tấn công này, các doanh nghiệp cần trang bị kiến thức chuyên sâu về dịch vụ DNS, từ đó có khả năng phân tích các cuộc tấn công và đưa ra các cấu hình cùng phương án xử lý nhanh chóng và hợp lý.

Hơn nữa, vì DNS là một dịch vụ UDP rất phổ biến, các cuộc tấn công thường có cường độ lưu lượng và tốc độ gói tin rất lớn, điều này yêu cầu các hệ thống xử lý phải có khả năng mạnh mẽ. Đặc biệt, trong các cuộc tấn công DNS Amplification, cường độ có thể đạt tới hàng trăm Gbps, vượt xa băng thông của nhiều doanh nghiệp hiện nay.

Trong các cuộc tấn công DDoS, kẻ tấn công thường thực hiện hành động bất ngờ trong một khoảng thời gian ngắn và lặp đi lặp lại để gây ra thiệt hại lớn cho nạn nhân. Để giảm thiểu hậu quả, các doanh nghiệp cần phát hiện kịp thời các cuộc tấn công và có phương án xử lý ngay lập tức. Tuy nhiên, điều này không dễ dàng nếu không có các giải pháp chuyên dụng.

Hơn nữa, những vấn đề này xuất phát từ việc các tổ chức và doanh nghiệp chưa thực sự quan tâm đến việc xây dựng chiến lược và đầu tư nguồn lực. Điều này bao gồm việc phát triển đội ngũ nhân lực với các chuyên gia và kỹ thuật viên và cả việc xây dựng và vận hành an toàn hạ tầng DNS cũng như hạ tầng mạng, dịch vụ nói chung.

5. Một số cơ chế bảo vệ hạ tầng DNS trước các cuộc tấn công DDoS

Nhằm giúp các doanh nghiệp giải quyết những vấn đề này, bài viết này đề xuất một số phương pháp kỹ thuật để phát hiện và ngăn chặn các cuộc tấn công DDoS, đặc biệt là các tấn công dựa hệ thống dịch vụ DNS được trình bày dưới đây.

Cơ chế này đóng vai trò là lớp bảo vệ đầu tiên trong việc ngăn chặn các cuộc tấn công DNS bằng cách loại bỏ các gói tin truy vấn DNS không hợp lệ. DNS là một giao thức được quy định trong tiêu chuẩn RFC, do đó, tất cả các client và server khi tương tác qua giao thức này đều phải tạo ra các gói tin theo định dạng đã được xác định. Mỗi gói tin sử dụng port TCP-53 hoặc UDP-53 sẽ được kiểm tra và ngay lập tức bị loại bỏ nếu phi tiêu chuẩn (Malformed packets).

Một cơ chế khác giúp bảo vệ các DNS Server của doanh nghiệp là DNS Layer 4 Protection. Đây là lớp bảo vệ nhằm ngăn chặn các cuộc tấn công có cường độ lớn, chẳng hạn như tấn công DDoS DNS Amplification.

Với đặc điểm của các cuộc tấn công ở Layer 4, các địa chỉ IP nguồn thường bị giả mạo, do đó, mỗi source IP sẽ bị loại bỏ gói tin đầu tiên. Hơn nữa, lớp bảo vệ này còn theo dõi lượng traffic vào hệ thống DNS Server dựa trên source IP và source port, từ đó thực hiện giới hạn tốc độ (rate limit) nếu phát hiện một địa chỉ IP đang gửi quá nhiều truy vấn. Do tính chất của DNS có lượng truy vấn thấp và có cơ chế retransmitted, nên lớp bảo vệ này sẽ rất hiệu quả trong việc chặn lọc các cuộc tấn công Volumetric như DNS Amplification.

Cơ chế DNS Malformed packet rất hiệu quả khi nguồn tấn công vào DNS Server xuất phát từ các bot không thông minh, không tuân thủ chuẩn RFC của DNS. Tuy nhiên, trong trường hợp của tấn công DNS Recursive Attack, nguồn trực tiếp tạo ra lưu lượng tấn công tới DNS của doanh nghiệp lại chính là các Recursive DNS trên Internet. Đây đều là các địa chỉ IP thực, đáng tin cậy và hoàn toàn tuân theo quy định của giao thức DNS.

Quay trở lại bước phát hiện tấn công, hệ thống Viettel Anti-DDoS liên tục giám sát lưu lượng DNS đến các hạ tầng của doanh nghiệp để xây dựng một baseline. Thông qua quá trình này, Viettel Anti-DDoS có khả năng nhận biết các sub-domain của doanh nghiệp và chủ động thêm chúng vào danh sách whitelist. Nhờ vậy, khi có tấn công xảy ra, chỉ các sub-domain nằm trong danh sách whitelist mới được cho phép đi qua, trong khi tất cả các DNS query dạng Random Sub-domain sẽ bị loại bỏ.

Với những DNS query đã vượt qua tất cả các lớp bảo vệ trước đó, vẫn còn một lớp bảo vệ cuối cùng giúp giảm thiểu ảnh hưởng của tấn công đối với hạ tầng DNS Server của doanh nghiệp, đó là Ratelimit. Ratelimit sẽ loại bỏ một phần lưu lượng đến DNS Server. Điều này có nghĩa là một số lưu lượng sạch cũng sẽ bị loại bỏ, điều này có thể ảnh hưởng đến hoạt động của người dùng.

Vì vậy, để đảm bảo rằng lưu lượng sạch không bị loại bỏ quá mức, cơ chế Machine Learning được kết hợp. Việc học liên tục về lưu lượng traffic DNS sẽ tạo ra các ngưỡng rate-limit. Nhờ đó, các ngưỡng được thiết lập luôn đảm bảo phù hợp nhất với tình hình thực tế.

6. Một số đề xuất, khuyến nghị dành cho doanh nghiệp

Để ứng phó hiệu quả trước sự gia tăng các cuộc tấn công DDoS DNS-based, các tổ chức và doanh nghiệp cần chú trọng đến công tác chuẩn bị từ tài nguyên đến chiến lược. Điều này bao gồm việc đầu tư vào đội ngũ chuyên gia và kỹ thuật viên có khả năng phân tích các cuộc tấn công và phản ứng nhanh chóng khi có sự cố xảy ra. Bên cạnh đó, để đảm bảo khả năng ứng phó lâu dài, việc tăng cường giám sát hệ thống là rất cần thiết, cũng như triển khai các dịch vụ chuyên dụng để bảo vệ dịch vụ và hạ tầng của doanh nghiệp.

Các doanh nghiệp có thể tham khảo một số giải pháp được khuyến nghị trong bài báo nhằm nâng cao năng lực hệ thống, đảm bảo an toàn trước các cuộc tấn công DNS. Việc áp dụng cụ thể sẽ tùy thuộc vào hạ tầng của từng tổ chức.

Như đã phân tích về hình thức tấn công DNS Amplification, các DNS Server của doanh nghiệp có thể bị lợi dụng để thực hiện các cuộc tấn công DDoS, gây ra những thiệt hại nghiêm trọng cho hệ thống và dịch vụ của họ. Để giảm thiểu nguy cơ bị lợi dụng này, các doanh nghiệp nên xem xét việc cấu hình lại DNS Server của mình. Nếu không cần sử dụng các bản ghi ANY hoặc TXT, họ có thể điều chỉnh cấu hình để chặn các loại bản tin này, từ đó hạn chế việc bị khai thác từ các kẻ tấn công.

Ngoài ra, doanh nghiệp cũng nên thiết lập DNS Server chỉ phản hồi các bản ghi DNS mà chính họ là Authoritative. Bằng cách này, chỉ những yêu cầu hợp lệ và có liên quan đến tên miền của doanh nghiệp mới được xử lý, điều này không chỉ giúp bảo vệ hệ thống mà còn giảm thiểu lưu lượng không mong muốn đến DNS Server. Qua những biện pháp này, doanh nghiệp có thể tăng cường an ninh cho hạ tầng DNS của mình và giảm thiểu rủi ro từ các cuộc tấn công DDoS.

6.2 Tinh chỉnh connection timeout trên Router/Firewall

Nhiều doanh nghiệp cung cấp dịch vụ DNS của mình thông qua NAT trên các thiết bị như Router hoặc Firewall. Điều này có nghĩa là, mỗi khi một client gửi một truy vấn tới DNS Server, Router hoặc Firewall sẽ tạo ra một bản ghi NAT entry. Thông thường, các bản ghi này có thời gian timeout mặc định dao động từ 8 đến 12 giờ (tùy thuộc vào loại thiết bị) để các truy vấn tiếp theo của client không cần thiết lập một phiên làm việc mới. Khi xảy ra tấn công DNS, bảng NAT entry của Router hoặc Firewall sẽ tăng lên rất nhanh, điều này không chỉ ảnh hưởng đến DNS Server mà còn đến toàn bộ dịch vụ nằm sau thiết bị này. Ví dụ, nếu Router có khả năng lưu trữ tối đa 100.000 NAT entry, thì với một cuộc tấn công DNS Flood có cường độ trung bình 20.000 yêu cầu mỗi giây, chỉ trong vòng 5 giây, bảng NAT sẽ bị đầy.

Tuy nhiên, việc giữ thời gian timeout ở mức 8 đến 12 giờ là không cần thiết với giao thức DNS. Truy vấn DNS thường hoàn thành rất nhanh, thường dưới 5 giây. Sau khi thực hiện xong truy vấn, client sẽ lưu trữ địa chỉ IP và tên miền vào bộ nhớ cache cục bộ để sử dụng cho những lần tiếp theo mà không cần truy vấn lại tới DNS Server. Do đó, các doanh nghiệp hoàn toàn có thể điều chỉnh thời gian timeout NAT của giao thức DNS xuống dưới 10 giây để tăng cường khả năng chống chịu trước các cuộc tấn công DNS Flood.

Ngay cả khi hệ thống DNS của doanh nghiệp không thực hiện NAT qua Firewall, việc tối ưu hóa các tham số connection timeout trên thiết bị Firewall cũng rất quan trọng. Điều này giúp đảm bảo an toàn cho hệ thống và nâng cao khả năng xử lý khi có các cuộc tấn công xảy ra.

6.3 Đảm bảo an toàn cho hệ thống trước, trong và sau khi triển khai

Để bảo vệ hạ tầng DNS và tăng cường khả năng chống chịu trước các cuộc tấn công mạng, các doanh nghiệp cần thực hiện một loạt biện pháp bảo mật hiệu quả như sau:

- Tiến hành tối ưu hóa cấu hình để bảo đảm an toàn cho hệ thống, bao gồm việc tăng cường bảo mật cho máy chủ và hệ điều hành dựa trên các tiêu chuẩn an toàn thông tin đã được xác định. Doanh nghiệp cần thường xuyên cập nhật các bản vá mới nhất, đồng thời tránh sử dụng các thư viện lỗi thời hay hệ điều hành có lỗ hổng bảo mật.

- Giám sát hệ thống là yếu tố cực kỳ quan trọng trong quá trình vận hành hệ thống DNS cũng như toàn bộ hạ tầng kỹ thuật. Thông qua việc giám sát liên tục, các bất thường có thể được phát hiện kịp thời, từ đó cho phép đưa ra các biện pháp phòng ngừa và ứng phó với các cuộc tấn công một cách nhanh chóng và hiệu quả.

- Áp dụng các giải pháp công nghệ tiên tiến như DNS Anycast, DNS Firewall và SLB (Server Load Balancing) nhằm nâng cao hiệu suất dịch vụ và cải thiện trải nghiệm của khách hàng, nếu cần thiết.

DNS Server là một thành phần thiết yếu trong hạ tầng công nghệ thông tin của các tổ chức và doanh nghiệp, ảnh hưởng sâu sắc đến nhiều dịch vụ CNTT khác. Do đó, việc bảo vệ DNS Server khỏi các cuộc tấn công DDoS không chỉ là nhiệm vụ quan trọng mà còn là một thách thức không nhỏ.

Nhằm cung cấp cái nhìn sâu sắc về các cuộc tấn công DDoS dựa trên DNS và những thiệt hại nghiêm trọng mà chúng có thể gây ra, bài nghiên cứu này đã thực hiện một phân tích chi tiết về các đặc điểm kỹ thuật cũng như mức độ ảnh hưởng của từng loại tấn công đối với các dịch vụ cung cấp cho người dùng. Đồng thời, nghiên cứu đã đề xuất một loạt phương án kỹ thuật mà các cá nhân và tổ chức có thể áp dụng để củng cố khả năng phòng thủ trước các cuộc tấn công DDoS nói chung, và các cuộc tấn công DDoS dựa trên DNS nói riêng, bao gồm:

- DNS Malformed packets: Xác định và loại bỏ các gói tin không hợp lệ.

- DNS Layer 4 Protection: Bảo vệ hạ tầng khỏi các cuộc tấn công có cường độ lớn.

- Sub-domain whitelist: Đảm bảo chỉ các tên miền đã được xác thực mới được phép truy cập.

- DNS Ratelimit: Giới hạn lưu lượng truy cập để bảo vệ hạ tầng khỏi tấn công.

Ngoài ra, bài nghiên cứu cũng đưa ra một số đề xuất thiết thực dành cho các doanh nghiệp:

- Tăng cường bảo mật cho DNS Server: Áp dụng các biện pháp hardening để bảo vệ hệ thống khỏi các lỗ hổng.

- Điều chỉnh thời gian timeout kết nối cho các thiết bị mạng như Firewall và Router: Tối ưu hóa để tăng cường khả năng chịu đựng trước các cuộc tấn công.

Bằng cách chia sẻ những thông tin và kiến thức quý giá này, bài nghiên cứu hy vọng sẽ giúp các tổ chức, cá nhân và doanh nghiệp chuẩn bị tốt hơn cho các tình huống khẩn cấp. Việc áp dụng các giải pháp chuyên dụng sẽ tăng cường khả năng phát hiện và phản ứng nhanh chóng trước các cuộc tấn công DDoS, từ đó bảo vệ hạ tầng DNS, duy trì uy tín thương hiệu và cải thiện trải nghiệm của người dùng.

Nguyễn Minh Đức - Chuyên viên An ninh mạng lưới, Cty An ninh Mạng Viettel