AN TOÀN ĐỊNH TUYẾN INTERNET - THÁCH THỨC ĐỐI VỚI HOẠT ĐỘNG INTERNET VIỆT NAM

Ngày nay, hầu hết các hoạt động của con người đều được diễn ra trên môi trường Internet, khi chúng ta ngày càng phụ thuộc vào Internet để quản lý cuộc sống của mình; các thông tin, dữ liệu được truyền tải trên môi trường mạng do đó mà việc đảm bảo an toàn trong hoạt động Internet là hết sức quan trọng.

Định tuyến Internet gắn liền với hạ tầng Internet Việt Nam

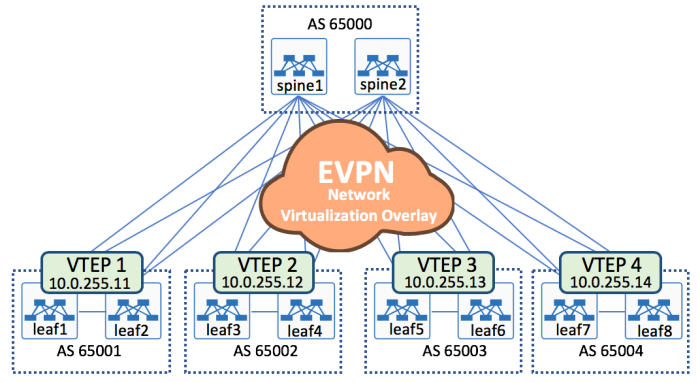

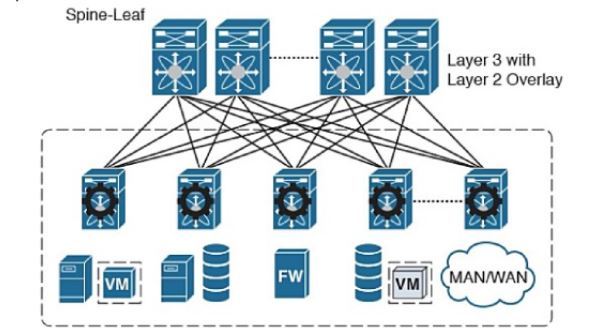

Năm 1997, Việt Nam chính thức khai trương và kết nối mạng Internet toàn cầu, trong giai đoạn đầu, lưu lượng trao đổi trong nước còn hạn chế, thông tin dữ liệu chuyển tiếp giữa các mạng phần lớn tập trung vào dịch vụ của các ISP; hạ tầng kết nối chưa hoàn chỉnh dẫn đến lưu lượng trao đổi trong nước phải đi vòng quốc tế. Đến nay Internet Việt Nam đã có sự phát triển mạnh mẽ không ngừng; có hơn 700 mạng độc lập (là các mạng của các doanh nghiệp ISP, cơ quan, tổ chức: như VNPT, Viettel, CMC, FPT, các Bộ ngành, trường đại học, viện nghiên cứu …), và hơn 20.688 vùng địa chỉ IPv4, 9.513 vùng địa chỉ IPv6. Trong đó, hạ tầng kết nối mạng tập trung vào các doanh nghiệp viễn thông có hạ tầng với hai kiểu kết nối chính là trong nước và quốc tế. Hoạt động kết nối và trao đổi thông tin định tuyến hiện này dựa trên các kênh peering trực tiếp (đối với các doanh nghiệp viễn thông lớn) và kênh transit (đối với các hệ thống mạng nhỏ).

Các ISP trong nước kết nối và trao đổi lưu lượng với nhau qua hệ thống VNIX đồng thời duy trì các kết nối riêng (private peering) với nhau. Các hệ thống mạng của các Tổ chức, doanh nghiệp, các nhà cung cấp dịch vụ nội dung (ICP), các cơ quan nhà nước (CQNN), trung tâm dữ liệu, trường học…thực hiện kết nối ngang hàng (peering) hoặc ký sinh (transit) với 1 hoặc nhiều ISP; thông qua đó kết nối Internet trong nước và Internet quốc tế. Các hệ thống mạng này thường được gọi là hệ thống mạng khách hàng (Customer network); có thể đã được cấp số hiệu mạng (ASN) độc lập hoặc chưa. Trường hợp đã được cấp ASN độc lập, mạng khách hàng có thể thiết lập các kênh kết nối ngang hàng (đơn hướng, đa hướng) với các ISP sử dụng giao thức định tuyến liên mạng (BGP). Trường hợp chưa được cấp ASN độc lập, mạng khách hàng có thể kết nối và ký sinh (transit) lưu lượng qua hệ thống mạng của các ISP.

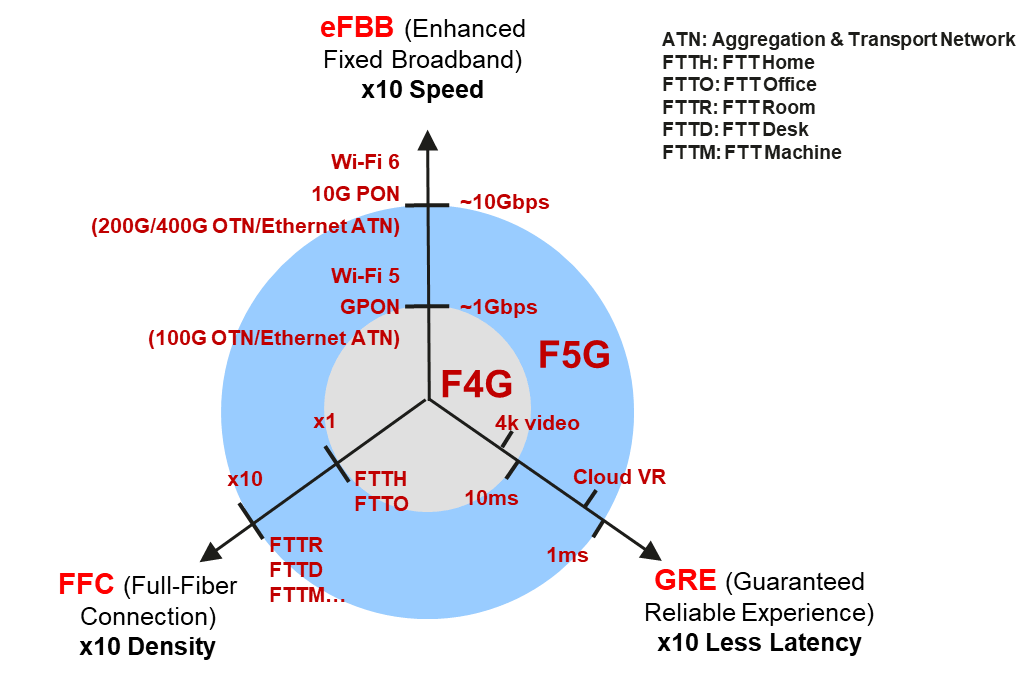

Sau hơn 20 năm hình thành và phát triển, nay đã đa dạng, phong phú hơn từ hạ tầng kết nối đến các dịch vụ; hạ tầng Internet với kết nối trong nước và quốc tế gồm nhiều thành phần; chất lượng kết nối, dịch vụ tăng cao với các dịch vụ mới như 5G, IoT, … trước sự phát triển mạnh mẻ của Internet Việt Nam, thì vấn đề đảm bảo hoạt động Internet Việt Nam rất quan trọng và việc hoạt động định tuyến Internet, các tài nguyên IP/ASN Việt Nam cần được an toàn, thông tin chính xác.

Hoạt động định tuyến Internet và các sự cố định tuyến xảy ra trong thời gian qua

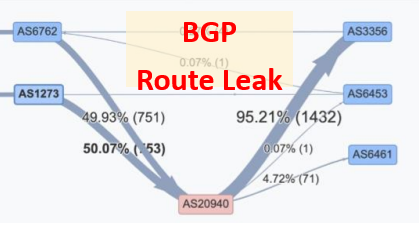

Internet hoạt động dựa trên nền tảng IP thông qua việc kết nối trao đổi thông tin giữa các mạng (AS), dữ liệu được chuyển tiếp giữa các điểm dựa vào thông tin các tuyến đường đi trong bảng định tuyến được xây dựng bởi giao thức định tuyến liên mạng BGP. Do đó, có thể nói rằng hoạt động Internet dựa trên hoạt động định tuyến và cụ thể đây là việc kết nối trao đổi thông tin định tuyến giữa các AS với giao thức BGP. Nên để đảm bảo an toàn trong hoạt động Internet thì việc đảm bảo an toàn định tuyến Internet là cực kỳ quan trọng và cũng là thách thức đối với các quốc gia, vùng lãnh thổ trên toàn thế giới. BGP hoạt động dựa trên kết nối TCP/IP giữa 2 bộ định tuyến (router), trao đổi thông tin định tuyến dựa trên “sự tin cậy” giữa các router mà không có các cơ chế xác thực thông tin định tuyến trong chính giao thức BGP; đây là lỗ hổng gây ra các vấn đề trong hoạt động định tuyến, không chỉ xuất phát từ chủ quan do lỗi cấu hình mà còn xuất phát từ việc lợi dụng các lỗ hổng xác thực để thực hiện các cuộc tấn công có chủ đích làm thay đổi hay điều khiển lưu lượng trao đổi trên Internet gây thiệt hại lớn về kinh tế và xã hội. Trong thời gian qua đã có hàng nghìn vụ tấn công lừa đảo, chiếm quyền điều khiển xảy ra trên phạm vị toàn cầu, điển hình như sự cố định tuyến xảy ra tại Nhật Bản vào tháng 8/2017 do Google cấu hình định tuyến nhầm một lượng lớn địa chỉ IP của các nhà cung cấp dịch vụ (ISP) Nhật Bản dẫn đến lưu lượng Internet tại Nhật bị chuyển hướng qua Google gây ra ảnh hưởng gần một nửa số người dùng Nhật Bản không thể truy cập Internet; Cuộc tấn công dưới dạng BGP hijack nhằm vào Amazon năm 2018, khi lưu lượng truy cập đến máy chủ DNS Authoritative (máy chủ DNS có thẩm quyền) của Amazon bị chuyển hướng đến ví tiền điện tử dựa trên web “myetherwallet.com” mạo danh dẫn đến các thông tin của người dùng, cùng với nội dung trong ví tiền điện tử bị lấy cắp làm cho lượng lớn tiền ảo (tương đương 17 triệu USD) bị lấy đi; Sự cố của sàn giao dịch điện tử KLAYswap vào tháng 2/2022, sàn giao dịch này trở thành nạn nhân của một cuộc tấn công do bị chiếm quyền điều khiển định tuyến (BGP hijack) trong suốt 2 giờ, sự cố này xuất phát từ việc kẻ tấn công đã thực hiện thay đổi các thông tin định tuyến (IP/ASN, AS Path) trong các bản tin BGP update làm sai lệch thông tin định tuyến, dẫn đến việc các router BGP cập nhật lại thông tin trong bảng định tuyến của mình dẫn đến các lưu lượng giao dịch điện tử của sàn bị thay đổi đã làm cho KLAYswap tổn thất 1.9 triệu USD; hay là vụ việc liên quan đến chiến tranh giữa Nga và Ukraine vào năm 2022 đã làm cho người dùng Internet của các nước này không thể truy cập được vào các trang mạng xã hội như Twitter, Facebook, … nguyên nhân là các nhà viễn thông của các quốc gia này đã chặn truy cập vào các trang mạng xã hội bằng cách sử dụng tấn công định tuyến BGP hijack để đẩy lưu lượng vào hố đen nhằm ngăn chặn việc phát tán các hình ảnh, thông tin “nhạy cảm” của chiến tranh. Tại Việt Nam, các tổ chức, doanh nghiệp ISP Việt Nam đã gặp phải một số cuộc “tấn công” làm sai lệch định tuyến, ảnh hưởng đến hoạt động mạng lưới và dịch vụ. Theo số liệu thống kê từ các tổ chức quốc tế từ năm 2022 đến 2023, Internet Việt Nam đã có 117 vụ tấn công định tuyến trên Internet, ảnh hưởng tới mạng, dịch vụ của 69 cơ quan, tổ chức, doanh nghiệp. Một số ISP Việt Nam thực hiện “tấn công định tuyến” (hijack, leak) tới vùng IP của các tổ chức, doanh nghiệp khác.

Xuất phát từ những yếu tố khác nhau, mục đích khác nhau mà các cuộc tấn công định tuyến diễn ra bắt nguồn từ việc “lạm dụng” lỗ hổng xác thực thông tin định tuyến trong hoạt động định tuyến Internet.

RPKI – Công nghệ xác thực thông tin định tuyến đảm bảo an toàn hoạt động Internet

Như chúng ta đã biết, Internet hoạt động dựa trên các tài nguyên Internet trong đó IP/ASN là 2 tài nguyên cơ bản giúp cho việc truyền tải thông tin dữ liệu giữa các đối tượng trên mạng thông qua các tuyến đường được xây dựng bởi giao thức BGP. Theo RFC4271, BGP thực hiện việc trao đổi, xây dựng bảng định tuyến dựa trên các thuộc tính; BGP xác định các tuyến đường tốt nhất dựa vào AS_Path như vậy các tuyến đường truyền tải dữ liệu giữa các mạng sẽ là các tuyến đường ngắn nhất, tối ưu nhất và thông tin AS_Path này được các router BGP cập nhật liên tục qua bản tin BGP update mà không biết rằng thông tin trong bản tin đó có “đáng tin cậy” hay không.

Hiện nay, giải pháp công nghệ đảm bảo thông tin định tuyến được xác thực sự toàn vẹn, tin cậy, các tuyến đường không bị sai lệch:

- BGPSec (BGP Security Protocol) được mô tả theo RFC8205 thực hiện bổ sung thuộc tính BGPSec_Path thay vì AS_Path trong hoạt động của BGP, tuy nhiên BGPSec triển khai rất phức tạp, chưa được áp dụng thực tế và đang trong quá trình nghiên cứu, phát triển hoàn thiện.

- RPKI (Resource Public Key Infrastructure) là công nghệ mã hóa và xác thực thông tin vùng IP, độ dài tiền tố mạng (Prefix Length) và số hiệu mạng ASN tương ứng. Đây là công nghệ xác thực dựa trên hạ tầng mã hóa với khóa công khai (Public Key Infrastructure-PKI).

Tổ chức tiêu chuẩn Internet IETF đã nghiên cứu và đưa ra giải pháp xác thực định tuyến RPKI, công nghệ ký số tài nguyên Internet (IP, ASN), giúp xác thực thông tin, dữ liệu định tuyến trên mạng; là một cấu trúc hạ tầng khóa công khai được tạo dựng dành cho hệ thống tài nguyên, được gọi là hệ thống chứng thực tài nguyên nhằm xác thực thông tin về chủ sở hữu các vùng địa chỉ gắn với thực thể hợp pháp được quảng bá. RPKI được định nghĩa trong RFC7115, dựa vào cơ sở hạ tầng khóa công khai để xác thực rằng AS quảng cáo tuyến đường đến đích (không gian địa chỉ IP) là chủ sở hữu hợp pháp của các địa chỉ IP đó. Hệ thống RPKI ánh xạ cây phân bổ của tài nguyên số trên mạng (Internet Number Resources - INRs) địa chỉ IP và số hiệu mạng AS, trong đó tài nguyên được phân phối từ IANA (Internet Assigned Numbers Authority), tới các khu vực (RIRs) và xuống các cấp thấp hơn như NIRs, nhà cung cấp dịch vụ Internet ISPs.

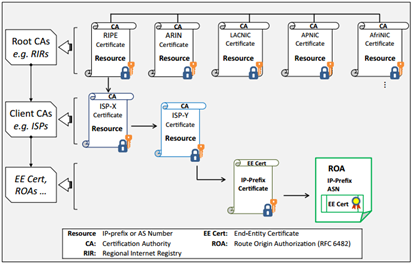

Trong RPKI tài nguyên được gắn kèm theo chứng nhận X.509 để tạo thành một chuỗi sự tin tưởng từ các cấp quản lý, cấp phát. Cơ quan chứng nhận (Certification Authority-CA) tương ứng với một thực thể có thể phân bổ lại các tài nguyên và phân quyền sử dụng các chứng chỉ tài nguyên. CA (đơn vị/tổ chức có chức năng cấp phát tài nguyên) sử dụng chứng chỉ tài nguyên ''Certification Authority Certificate – CA certificate'' để cấp phát/phân bổ tài nguyên. Chứng chỉ EE (End Entity certificate) là loại chứng chỉ tài nguyên khác được sử dụng để cho phép các đơn vị ủy thác quyền sử dụng. Các chứng chỉ và cơ quan này được công bố ở các kho lưu trữ của RPKI tương ứng với mỗi CA.

Hình 1: Mô hình phân cấp phân bổ tài nguyên trong RPKI (Nguồn: Sciencedirect)

Mỗi CA trong RPKI thường xuyên công bố danh sách chứng chỉ bị thu hồi (Certificate Revocation Lists - CRLs) để thu hồi các chứng chỉ không hợp lệ. Tập hợp của tất cả các kho dữ liệu phân tán từ tất cả các CA hình thành RPKI toàn cầu. Các Relying Parties (RP) có thể dễ dàng truy xuất để xác nhận tính hợp lệ của một chứng chỉ hoặc thẩm quyền sử dụng chứng chỉ.

Với khung bảo mật như vậy, AS có thể lấy các chứng chỉ cho các tài nguyên mà họ sở hữu từ các cơ quan phân bổ tài nguyên liên quan. ROA sử dụng các chứng chỉ này để cung cấp khả năng an toàn cho việc trao đổi thông tin, như vậy bên nhận có thể xác minh các chứng chỉ thông qua sự trợ giúp của RPKI. Khi đó một AS thông báo rằng một dải IP (IP prefix) là thuộc sở hữu của nó, RP có thể xác minh xem thông báo này có hợp pháp hay không thông qua RPKI. RP truy vấn RPKI để xác nhận liệu có tồn tại ROA cho tài nguyên IP được công bố với AS đã quảng bá có hợp lệ hay ko (AS có đúng là chủ sở hữu hợp pháp của dải IP đó hay không). Phản hồi của truy vấn từ RPKI có thể được sử dụng để thay đổi quá trình của BGP, theo chính sách riêng của AS để ngăn chặn các vấn đề lỗi định tuyến trên Internet.

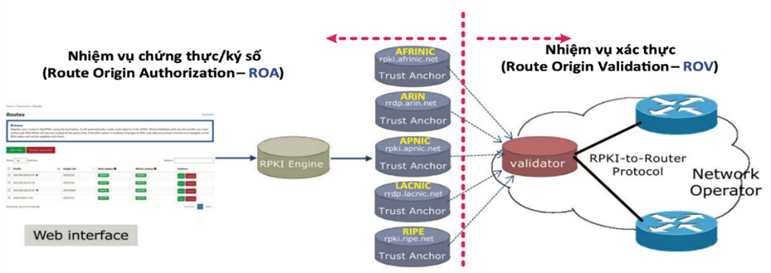

Hình 2: Mô hình triển khai công nghệ RPKI chống tấn công định tuyến (Nguồn: APNIC)

Công nghệ RPKI được thực hiện bởi 2 giai đoạn ROA/RPKI và ROV/RPKI:

- Ký số tài nguyên Internet (ROA – Route Origin Authorization): Các tổ chức ký số để xác thực quyền sở hữu định tuyến đối với các vùng IP do mình sở hữu. Các tổ chức quản lý cấp vùng (RIR), các tổ chức quản lý cấp quốc gia (NIR) quản lý và cấp chứng thư số tài nguyên, xác thực quyền định tuyến các vùng IP trong phạm vi quản lý.

- Xác thực định tuyến ROV (Route Origin Validation), được mô tả theo RFC 6483, là tiến trình các doanh nghiệp, tổ chức khi định tuyến, triển khai xác thực trên các thiết bị định tuyến (Router) để xác thực và lọc định tuyến; nhận đúng thông tin định tuyến, qua đó đảm bảo an toàn chống tấn công, giả mạo trên Internet.

ỨNG DỤNG RPKI TRONG ĐẢM BẢO HOẠT ĐỘNG ĐỊNH TUYẾN

Trước nguy cơ tấn công định tuyến Internet gây hậu quả nghiêm trọng, với các ưu thế của công nghệ RPKI, các quốc gia, các tổ chức quản lý IP/ASN cấp khu vực (RIR), tổ chức quản lý cấp quốc gia (NIR) và các ISP lớn toàn cầu đều rất quan tâm, chú trọng hoạt động thúc đẩy, ứng dụng RPKI để chống tấn công định tuyến. Hiện nay, RPKI được ứng dụng triển khai với tỷ lệ ROA/RPKI đạt 43%, ROV/RPKI đạt 15%.

Các tổ chức quản lý tài nguyên cấp khu vực (RIR) đã nghiên cứu, triển khai; RIPE tại Châu Âu là RIR đầu tiên nghiên cứu triển khai RPKI từ 2011 song song đó đã xây dựng hệ thống giám sát định tuyến kết hợp với công nghệ RPKI; tổ chức ký số ROA/RPKI cho các thành viên trong khu vực và cung cấp phần mềm cho các các doanh nghiệp triển khai xác thực ROV/RPKI cấu hình lọc định tuyến theo nguồn dữ liệu mở, tỷ lệ ký số ROA tại Châu Âu cao nhất trong các khu vực, đạt 49%; APNIC tại khu vực Châu Á - Thái Bình Dương, đã triển khai Chương trình “ready to ROA” để khuyến khích các tổ chức, doanh nghiệp ký số tài nguyên ROA/RPKI. Đến nay, APNIC đã triển khai ký số được cho 40% vùng địa chỉ IP trên Internet khu vực; ARIN tại Bắc Mỹ và LACNIC tại Mỹ Latin, đã triển khai RPKI ký số cho 33% các vùng tài nguyên trong khu vực.

Các tập đoàn công nghệ, ISP lớn trên thế giới đã triển khai ký số ROA/RPKI, đạt tỷ lệ xác thực cao trên 90%, như: Amazon, Viasat, CXA, Google, Charter (Hoa Kỳ); Softbank, NTT, KDDI (Nhật Bản); TTNet, TELLCOM (Thổ Nhĩ Kỳ); NIB, Reliance Jio (Ấn Độ) … Các ISP lớn cũng đồng loạt triển khai ROV/RPKI: AT&T, Telia (2019); năm 2020 đến nay, có thêm nhiều ISP lớn triển khai RPKI như NTT, Cogent, Telstra, Quadranet, HE, IDnet, Worldstream, GTT … Bắt đầu từ năm 2024, các Upstream Tier -1 quốc tế từ chối định tuyến nếu không có RPKI (invalid), như: CloudFlare, COGENT, LUMEN, Hurricane Electric (HE), …

Các quốc gia, vùng lãnh thổ đều quan tâm, ưu tiên triển khai sớm việc ký số tài nguyên ROA/RPKI, nhiều nước có tỷ lệ ROA/RPKI đạt trên 50% như: Hoa Kỳ, Đan Mạch, Thụy Điển, Úc, Nhật Bản, Đài Loan, Ấn Độ …. Có những quốc gia ban hành chính sách lớn về việc triển khai RPKI, như Hà Lan yêu cầu tất cả các hệ thống CNTT của Chính phủ triển khai RPKI trên toàn bộ tài nguyên Internet trước tháng 12/2024 và việc này sẽ được mở rộng đến khối doanh nghiệp tại Hà Lan; Tại Mỹ, Ủy ban Truyền thông liên bang (Federal Communications Commission - FCC) trong những năm gần đây tập trung trong việc đưa ra các giải pháp nhằm khắc phục các lỗ hổng của BGP, đưa ra các chỉ thị liên bang trong việc áp dụng RPKI đối với tài nguyên Internet bắt đầu đẩy mạnh đối với các hệ thống CNTT do chính phủ quản lý. Trong năm 2023, tỷ lệ triển khai RPKI valid route đạt 45%, tăng 6% so với năm 2022. Trong đó, các quốc gia như Ả Rập Saudi, Turkmenistan, Lào và Việt Nam đã có tỷ lệ tăng trưởng lớn trên 81%. Triển khai ROV là bước thứ 2 trong triển khai RPKI. Một số quốc gia tiêu biểu có tỷ lệ ROV/RPKI cao như: Đài Loan (79%), Thụy Điển (76,6%), Đan Mạch (72,5%), Thụy Sĩ (59,86%), Úc (53,68%), Trung Quốc (51%), Hoa Kỳ (48,7%), …

Với việc triển khai đồng loạt, đồng thuận từ cấp quản lý tài nguyên khu vực cũng như các tổ chức nghiệp trên thế giới đang mang lại kết quả đáng kể trong việc giảm thiểu các sự cố định tuyến trên mạng Internet toàn cầu. Theo số liệu thống kê từ MANRS, trong năm 2023 sự cố định tuyến toàn cầu giảm 38.88% so với năm 2022, trong 4 tháng đầu năm 2024 sự cố định tuyến giảm 36% so với cùng kỳ năm 2023, cho thấy ứng dụng RPKI đã làm cho hoạt động định tuyến được an toàn hơn, với số sự cố xảy ra trên toàn cầu đang có chiều hướng giảm dần; Tại Việt Nam, số lượng sự cố định tuyến mạng năm 2023 giảm 30% so với năm 2022 và trong 4 tháng đầu năm 2024 số sự cố giảm đáng kể với 53.8% so với cùng kỳ năm 2023.

Kết luận

Internet Việt Nam sau hơn 20 năm hình thành và phát triển, nay đã đa dạng, phong phú hơn từ hạ tầng kết nối đến các dịch vụ; hạ tầng Internet với kết nối trong nước và quốc tế gồm nhiều thành phần; chất lượng kết nối, dịch vụ tăng cao với các dịch vụ mới như 5G, IoT, … trước sự phát triển mạnh mẻ của Internet Việt Nam, thì vấn đề đảm bảo hoạt động Internet Việt Nam rất quan trọng và việc hoạt động định tuyến Internet, các tài nguyên IP/ASN Việt Nam cần được an toàn, thông tin chính xác. Với xu thế ứng dụng RPKI trong đảm bảo an toàn hoạt động định tuyến trên toàn cầu và kết quả mà RPKI mang lại trong việc khắc phục, giảm thiểu sự cố định tuyến Internet thì việc đẩy mạnh, nhanh chóng ứng dụng toàn bộ RPKI trong hạ tầng Internet Việt Nam là cần thiết.

Triển khai RPKI cần thực hiện qua 2 giai đoạn: ký số ROA/RPKI cho toàn bộ tài nguyên Internet Việt Nam và triển khai xác thực định tuyến ROV/RPKI trên hạ tầng Internet Việt Nam. Hiện nay, chúng ta đã làm rất tốt việc ký số ROA/RPKI với tỷ lệ đạt 95% tính đến hết tháng 4/2024; việc này đã giải quyết được các vấn đề:

- Đảm bảo mã hóa, xác thực nguồn gốc các tài nguyên IP/ASN Việt Nam

- Các upstream quốc tế không thực hiện chặn lọc đối với các IP/ASN Việt Nam, hạn chế các sự cố định tuyến (route leak, hijack) từ quốc tế về các mạng Việt Nam

- Đảm bảo chất lượng kết nối, dịch vụ trao đổi thông tin quốc tế

Trong giai đoạn 2: triển khai ROV/RPKI trong hạ tầng Internet Việt Nam hiên nay đạt tỷ lệ khoảng 18%, việc này có thể dẫn đến các thông tin định tuyến trong nước chưa kết nối các khối cơ sở dữ liệu xác thực RPKI gây ra rủi ro cho việc chính các mạng lưới trong nước là nguồn tấn công, gây ra các sự cố định tuyến trong nước.

Do đó, nhằm nâng cao an toàn hoạt động định tuyến đảm bảo hoạt động Internet Việt Nam chúng ta cần:

- Các tổ chức, doanh nghiệp nâng cao nhận thức về việc xác thực tài nguyên Internet trước khi quảng bá thông tin định tuyến; khai báo ROA/RPKI đạt 100% tài nguyên IP/ASN

- Các ISP triển khai ROV/RPKI đồng loạt trên hạ tầng mạng lưới của mình

- Tăng cường tham gia các diễn đàn, chia sẽ công nghệ, kinh nghiệm và cùng nhau giám sát định tuyến, an toàn định tuyến mạng Internet Việt Nam.

Nguyễn Minh Hải

TÀI LIỆU THAM KHẢO

[1] Nguồn: https://blog.lacnic.net/en/routing/a-brief-history-of-the-internets-biggest-bgp-incidents

[3] Nguồn https://www.diva-portal.org/smash/get/diva2:1724483/FULLTEXT01.pdf

[5] Thống kê sự cố định tuyến: https://observatory.manrs.org/ và https://bgpstream.com/

[6] Tỷ lệ triển khai RPKI trên thế giới và tại Việt Nam năm 2023, tham khảo tại: https://blog.cloudflare.com/radar-2023-year-in-review#rpki

Bài viết cùng danh mục

-

SỰ CỐ BGP ROUTE LEAK VÀ GIẢI PHÁP TỐI ƯU TỪ RFC-9234

-

AN TOÀN ĐỊNH TUYẾN INTERNET VỚI RPKI: CÂU CHUYỆN KHÔNG CỦA RIÊNG AI

-

MUD (Manufacturer Usage Descriptions) trong bảo mật IoT

-

Thiết bị IoT- Các rủi ro ATTT và các giải pháp khắc phục