MUD (Manufacturer Usage Descriptions) trong bảo mật IoT

ỨNG DỤNG MUD TRONG BẢO MẬT THIẾT BỊ IoT

1. Vấn đề an toàn thông tin đối với thiết bị IoT và các thách thức

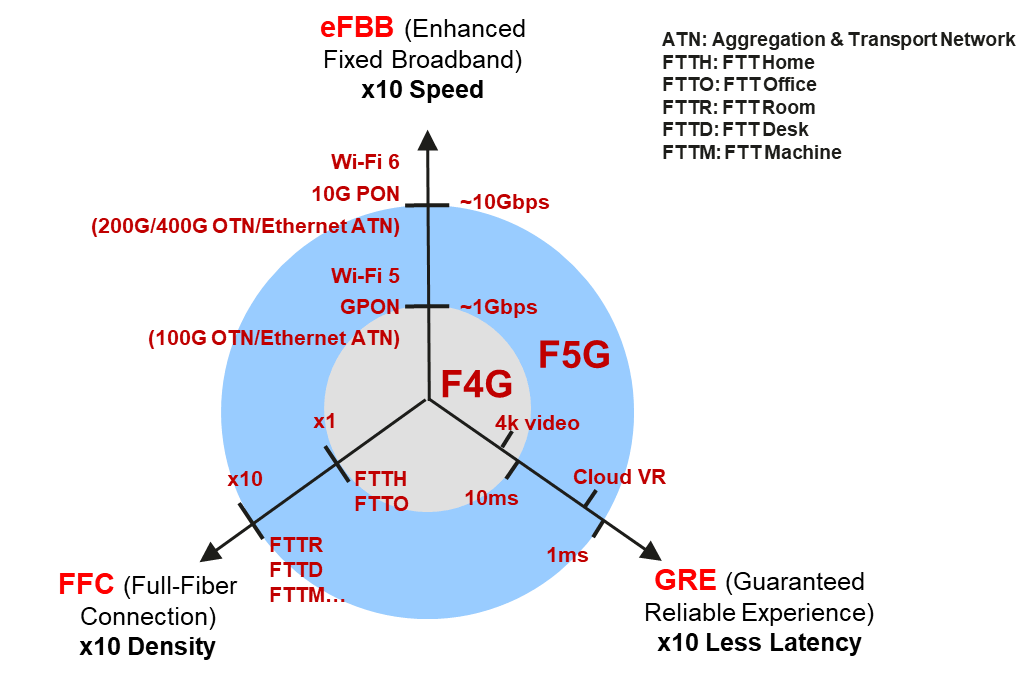

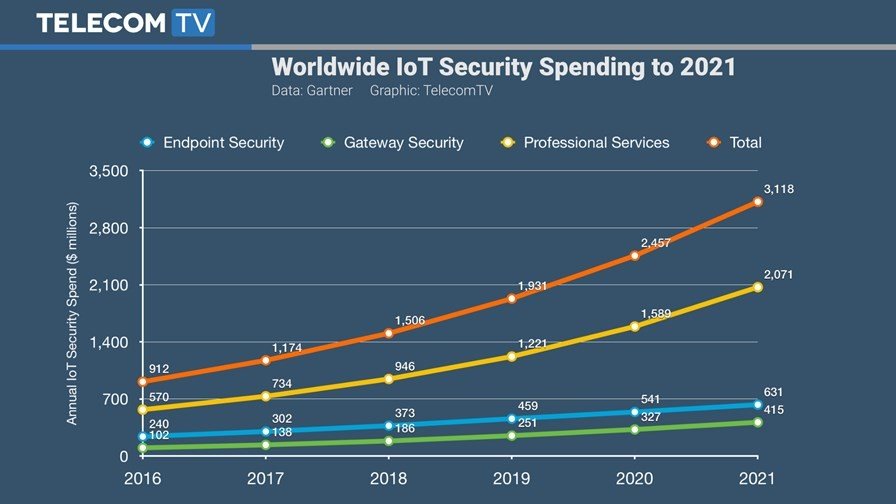

Bảo mật IoT luôn là mối quan tâm hàng đầu với nhiều tổ chức hoạt động trong lĩnh vực CNTT cũng như chính phủ các quốc gia đang xây dựng các dự án đô thị thông minh. Theo dự đoán của TelecomTV, chi phí bảo mật IoT trên toàn cầu là 2.5 tỷ USD năm 2020 và con số này được dự đoán đạt 3.1 tỷ USD vào năm 2021.

Hình 1. Số liệu về kinh phí đầu tư cho an toàn bảo mật IoT

Đi kèm với việc sẵn sàng đầu tư chi phí cao để tăng cường bảo mật cho hệ thống, các tổ chức trước hết cũng cần hiểu rõ các nguy cơ mất an toàn thông tin, để từ đó lựa chọn được giải pháp phù hợp. Các điểm yếu phổ biến liên quan đến thiết bị IoT hiện nay tồn tại trên hạ tầng công nghệ thông tin đó là :

- Sử dụng mật khẩu mặc định

- Thiếu kiếm soát trong việc cập nhật các bản vá hệ điều hành thiết bị

- Truyền và lưu dữ liệu không an toàn

- Chưa kiểm soát và giám sát thiết bị đúng cách

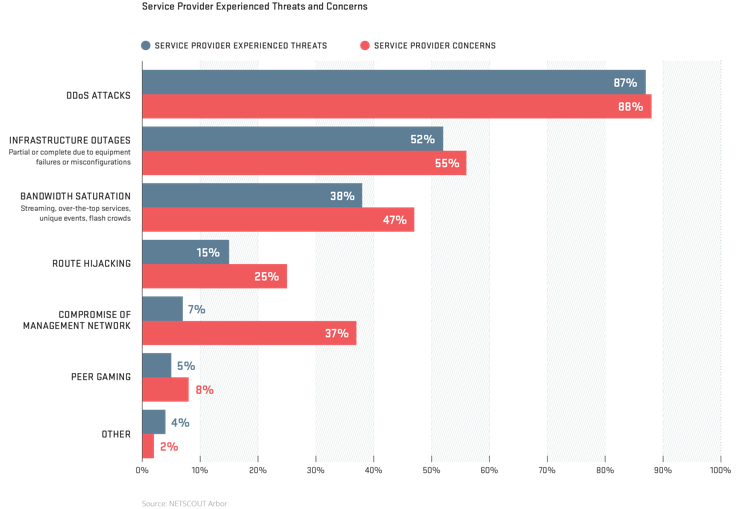

Trong các điểm yếu trên, việc kiểm soát và giám sát thiết bị có thể được xem là yếu tố then chốt và có tính quyết định đến an toàn thông tin của tổ chức. Sở dĩ việc kiếm soát và giám sát thiết bị là quan trọng bởi số lượng các cuộc tấn công DDoS ngày càng nhiều, mà nguyên nhân xuất phát từ việc không kiểm soát và giám sát chặt chẽ thiết bị, khiến các thiết bị này vô tình trở thành mạng lưới botnet cho các cuộc tấn công từ chối dịch vụ, nhằm vào các mục tiêu là hệ thống thông tin quan trọng quốc gia. Theo thống kê của APNIC, tỉ lệ các cuộc tấn công liên quan đến DDoS là rất cao, chiếm 87%. Do đó vấn đề đặt ra là phải giám sát được các thiết bị IoT này, trong đó ba yếu tố cần quan tâm đó là : ai đã truy cập thiết bị; sau khi truy cập, đối tượng đã thao tác gì trên thiết bị; và các tác vụ đã thực hiện trên thiết bị ảnh hưởng như thế nào đối với hoạt động của hệ thống mạng.

Hình 2. Thống kê về tỉ lệ các phương thức tấn công mạng (Nguồn : APNIC)

Đối với một vài doanh nghiệp, việc quản lý các thiết bị IoT thực sự là một thách thức lớn, bởi số lượng thiết bị nhiều và việc nhận dạng các chủng loại thiết bị trên các phần mềm giám sát tập trung bị hạn chế. Với số lượng thiết bị lớn, chủng loại thiết bị IoT được triển khai trong tổ chức đa dạng cũng là điều tất yếu. Một số thiết bị IoT thuộc một số hãng sản xuất thiết bị không nằm trong thư viện sẵn có của phần mềm giám sát, do đó các thiết bị này không thể nhận dạng được và thường hiển thị trên giao diện giám sát ở dạng vô định (unknown). Từ việc không thể giám sát được các thiết bị, rủi ro mất an toàn thông tin trên các thiết bị này là vô cùng lớn.

Trước thách thức đó, các hãng sản xuất thiết bị cũng như các công ty chuyên về giải pháp bảo mật đã cùng nhau nghiên cứu để đưa ra giải pháp giải quyết khó khăn này. Tháng 6/2018, tổ chức IETF đã cho ban hành văn bản kỹ thuật về giải pháp MUD (RFC 8520). Đây có thể được xem là giải pháp có thể áp dụng để nâng cao hiệu quả trong công tác bảo mật thiết bị IoT. Nội dung tiếp theo sẽ đi sâu phân tích nguyên lý hoạt động của giải pháp này.

2. Giải pháp MUD trong bảo mật thiết bị IoT

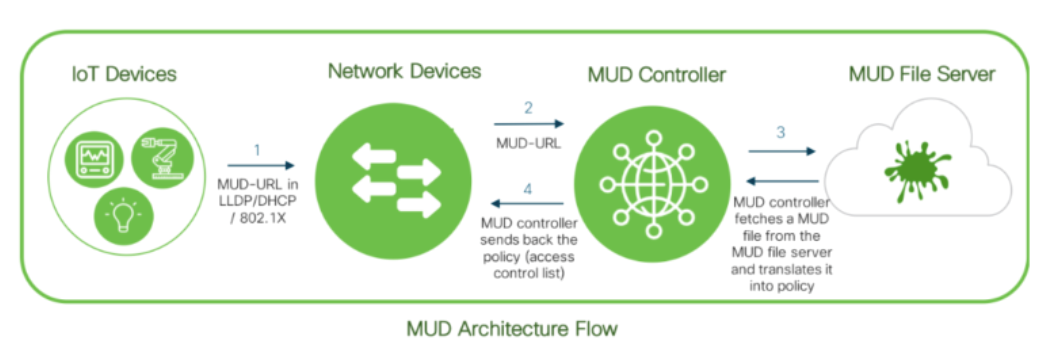

MUD là viết tắt của Manufacturer Usage Descriptions, là giải pháp được sử dụng để giúp quản trị hệ thống mạng phân loại các thiết bị IoT, từ đó xác định các chính sách về quản lý truy cập thiết bị. Nguyên lý hoạt động cơ bản của giải pháp được mô tả như hình sau :

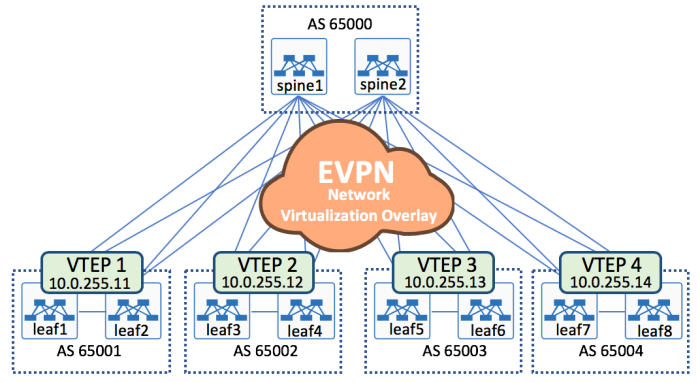

Hình 3. Sơ đồ đường đi của luồng dữ liệu

Đầu tiên thiết bị IoT sẽ gửi 1 MUD-URL đến thiết bị mạng. MUD-URL là đường dẫn được nhà sản xuất lập trình để nhúng vào thiết bị, được xem như chuỗi định danh thiết bị. Ba phương thức được sử dụng để gửi MUD-URL từ thiết bị IoT đến thiết bị mạng là LLDP, DHCP và 802.1x.

Các thiết bị mạng sau khi nhận được MUD-URL sẽ chuyển tiếp thông tin này đến MUD Controller (được xem là bộ xử lý trung tâm). Sau đó, dựa trên MUD URL, MUD controller sẽ kết nối đến MUD file server của nhà sản xuất thiết bị IoT qua giao thức https. Sau khi xác thực thành công, một file MUD tương ứng sẽ được tải về từ MUD file server. Thiết bị mạng sau khi nhận được file MUD được chuyển tiếp từ MUD controller đến sẽ thực thi các chính sách quản lý truy cập (access-list) tương ứng đối với thiết bị IoT đang kết nối trên nó.

Dựa trên sơ đồ đường đi của luồng dữ liệu, có thể thấy được rằng MUD controller có vai trò quan trọng nhất, làm nhiệm vụ chuyển đổi file MUD nhận được từ file server thành policy tương ứng. Khi đó, dựa trên các policy này, hệ thống chỉ mở một số cổng dịch vụ nhất định và chỉ cho phép một số địa chỉ IP được phép truy cập thiết bị. Trong trường hợp attacker muốn tấn công, chiếm quyền điều khiển thiết bị IoT là không thể, bởi địa chỉ IP của attacker đã bị chặn bởi tập chính sách quản lý truy cập tạo bởi MUD. Điều này phần nào giới hạn lại rủi ro và kiểm soát được luồng dữ liệu truy cập vào thiết bị.

3. Ứng dụng giải pháp MUD trong thực tế

Với các ưu điểm vượt trội trong việc tăng tính an toàn cho các thiết bị IoT, việc nghiên cứu giải pháp MUD được thực hiện bởi nhiều tổ chức. Gần đây nhất, Viện tiêu chuẩn và công nghệ của Mỹ (NIST) đã nghiên cứu giải pháp MUD trên nền tảng SDN. Nhóm nghiên cứu đã thử nghiệm thành công việc giao tiếp giữa thiết bị IoT và các thiết bị mạng chạy trên nền SDN. Tại Canada, cơ quan ủy quyền về đăng ký Internet – CIRA (Canadian Internet Registration Authority) cũng thử nghiệm giải pháp MUD với các thiết bị IoT sử dụng trong hộ gia đình, với dự án có tên gọi Secure Home Gateway.

Trước đây, Cisco là đơn vị tiên phong trong nghiên cứu và đề xuất giải pháp MUD, nhằm gia tăng độ an toàn cho thiết bị IoT. Tuy nhiên giải pháp MUD không mang tính độc quyền trên dòng sản phẩm của hãng mà được sử dụng như một tiêu chuẩn mở về an toàn thông tin trên thiết bị IoT. Đối với các công ty chuyên về sản xuất thiết bị IoT, việc cần làm là lập trình để nhúng MUD-URL vào firmware trên thiết bị, đồng thời thiết lập một server đóng vai trò MUD file server trên mạng Internet. Điều này phần nào sẽ giúp gia tăng tính cạnh tranh về thiết bị IoT của chính doanh nghiệp, do tính an toàn được chú trọng. Đối với các doanh nghiệp khi mua sắm thiết bị IoT cũng cần chú ý đến khả năng hỗ trợ MUD trên thiết bị. Việc sử dụng các thiết bị IoT có hỗ trợ MUD giúp doanh nghiệp hạn chế được các nguy cơ hacker chiếm quyền điều khiển thiết bị và sử dụng thiết bị IoT của chính doanh nghiệp cho mạng lưới botnet tấn công DDoS.

Tóm lại, IoT là loại thiết bị có khá nhiều điểm yếu và rất dễ bị thỏa hiệp bởi hacker. Do đó để nâng cao tính an toàn cho hệ thống, doanh nghiệp cần quan tâm đến vấn đề kiểm soát truy cập trên loại thiết bị này. MUD tuy là giải pháp mới, nhưng góp phần đáng kể trong công tác giám sát, quản lý thiết bị, nhằm hạn chế các truy cập trái phép từ bên ngoài.

Tài liệu tham khảo

https://blogs.cisco.com/developer/mud-iot-endpoint-security

https://www.rfc-editor.org/rfc/pdfrfc/rfc8520.txt.pdf

https://cdait.gatech.edu/sites/default/files/iotopia_alliance-ext-feb2019_russ_gyurek.pdf

https://github.com/CIRALabs/Secure-IoT-Home-Gateway

Tác giả: Võ Văn Đông

Bài viết cùng danh mục

-

AN TOÀN ĐỊNH TUYẾN INTERNET - THÁCH THỨC ĐỐI VỚI HOẠT ĐỘNG INTERNET VIỆT NAM

-

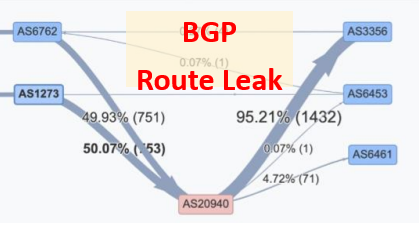

SỰ CỐ BGP ROUTE LEAK VÀ GIẢI PHÁP TỐI ƯU TỪ RFC-9234

-

AN TOÀN ĐỊNH TUYẾN INTERNET VỚI RPKI: CÂU CHUYỆN KHÔNG CỦA RIÊNG AI

-

Thiết bị IoT- Các rủi ro ATTT và các giải pháp khắc phục